ماذا يعني التصيد الاحتيالي؟

التصيد الاحتيالي Phishing هو استغلال أمني يقوم فيه الجاني بانتحال شخصية شركة مشروعة أو شخص مرموق من أجل الحصول على معلومات خاصة وحساسة مثل أرقام بطاقات الائتمان وأرقام التعريف الشخصية (PIN) وكلمات المرور.

ويعتمد التصيد الاحتيالي على الخداع التقني، بالإضافة إلى تكتيكات الهندسة الاجتماعية المصممة للتلاعب بالضحية لاتخاذ إجراء محدد نيابة عن المهاجم، مثل النقر على رابط خبيث، أو تنزيل و/أو فتح مرفق بريد إلكتروني خبيث، أو إفشاء معلومات يمكن للمهاجم استخدامها في هجوم مستقبلي.

ووفقًا لمشروع مشترك تديره وكالة الأمن السيبراني وأمن البنية التحتية في الولايات المتحدة الأمريكية، فإن 90% من جميع الهجمات الإلكترونية تبدأ بالتصيد الاحتيالي. أحد الأسباب الرئيسية وراء انتشار هجمات التصيّد الاحتيالي هو تعدد استخدامات ناقل الهجوم وارتفاع العائد على الاستثمار بالنسبة لمجرمي الإنترنت.

وللتخفيف من المخاطر المرتبطة بالتصيد الاحتيالي، يحتاج الأفراد والمؤسسات إلى إعطاء الأولوية للتوعية بالتوعية بالتصيد الاحتيالي، وتنفيذ فلترة قوية للبريد الإلكتروني، والنظر في استخدام الخدمات السحابية لمكافحة التصيد الاحتيالي، واتباع أفضل الممارسات للسلوك الآمن عبر الإنترنت.

كيف يعمل التصيد الاحتيالي: مؤشرات هجوم التصيد الاحتيالي

في محاولة التصيد الاحتيالي الناجحة، يكون أحد الأهداف الرئيسية للمحتال هو كسب ثقة الضحية. ولتحقيق ذلك، يستخدم المحتالون كلاً من التكتيكات التقنية والنفسية لجعل التواصل مع الضحايا المحتملين يبدو موثوقاً وشرعياً.

للحماية من عمليات التصيد الاحتيالي، من المهم أن يعرف الأفراد مؤشرات هجوم التصيد الاحتيالي في البريد الإلكتروني والرسائل الصوتية والرسائل النصية. من المهم الحذر من الرسائل التي تطلب بيانات شخصية مثل بيانات اعتماد تسجيل الدخول أو أرقام بطاقات الائتمان أو أرقام الضمان الاجتماعي. إحدى أكبر العلامات المنبهة هي أن يكون الاتصال غير مرغوب فيه ويطلب معلومات حساسة أو يطلب من الضحية التحقق من معلومات حساسة. لا تقدم المنظمات المشروعة عادةً مثل هذه الطلبات عبر البريد الإلكتروني أو الرسائل النصية أو الرسائل الصوتية.

إذا كانت معلومات الاتصال الخاصة بالمرسل لا تتطابق تمامًا مع ما هو متوقع من المصدر الشرعي، فهذه علامة أخرى على أن الاتصال غير المرغوب فيه قد يكون أيضًا محاولة تصيد احتيالي. غالبًا ما يستخدم المخادعون عناوين بريد إلكتروني خادعة تشبه إلى حد كبير الكيانات الشرعية وأرقام هواتف لا تتطابق مع رمز منطقة الكيان الشرعي.

ومع ذلك، يستخدم بعض المحتالين حسابات بريد إلكتروني أو أرقام هواتف شرعية مخترقة لتنفيذ هجماتهم. وهذا يمكن أن يجعل من الصعب اكتشاف التناقضات في معلومات الاتصال.

لهذا السبب يجب أيضًا أخذ عوامل أخرى، مثل محتوى الرسالة ومظهرها والسياق العام للطلب، في الاعتبار عند تقييم صحة الاتصال. يجب اعتبار أي اتصال غير مرغوب فيه يطلب التحقق من معلومات حساسة محاولة تصيد محتملة.

أنواع وأمثلة على هجمات التصيد الاحتيالي

يمكن تكييف هجمات التصيد الاحتيالي لتلبية احتياجات أنواع مختلفة من الأهداف وأهداف الهجوم. وهذا التنوع هو الذي يسمح لمجرمي الإنترنت باختيار وسيلة الاتصال التي تناسب جمهورهم المستهدف وأهدافهم وإلقاء شبكة واسعة مصممة لزيادة فرصة العثور على هدف ضعيف – أو شبكة ضيقة مصممة لاصطياد ضحية معينة.

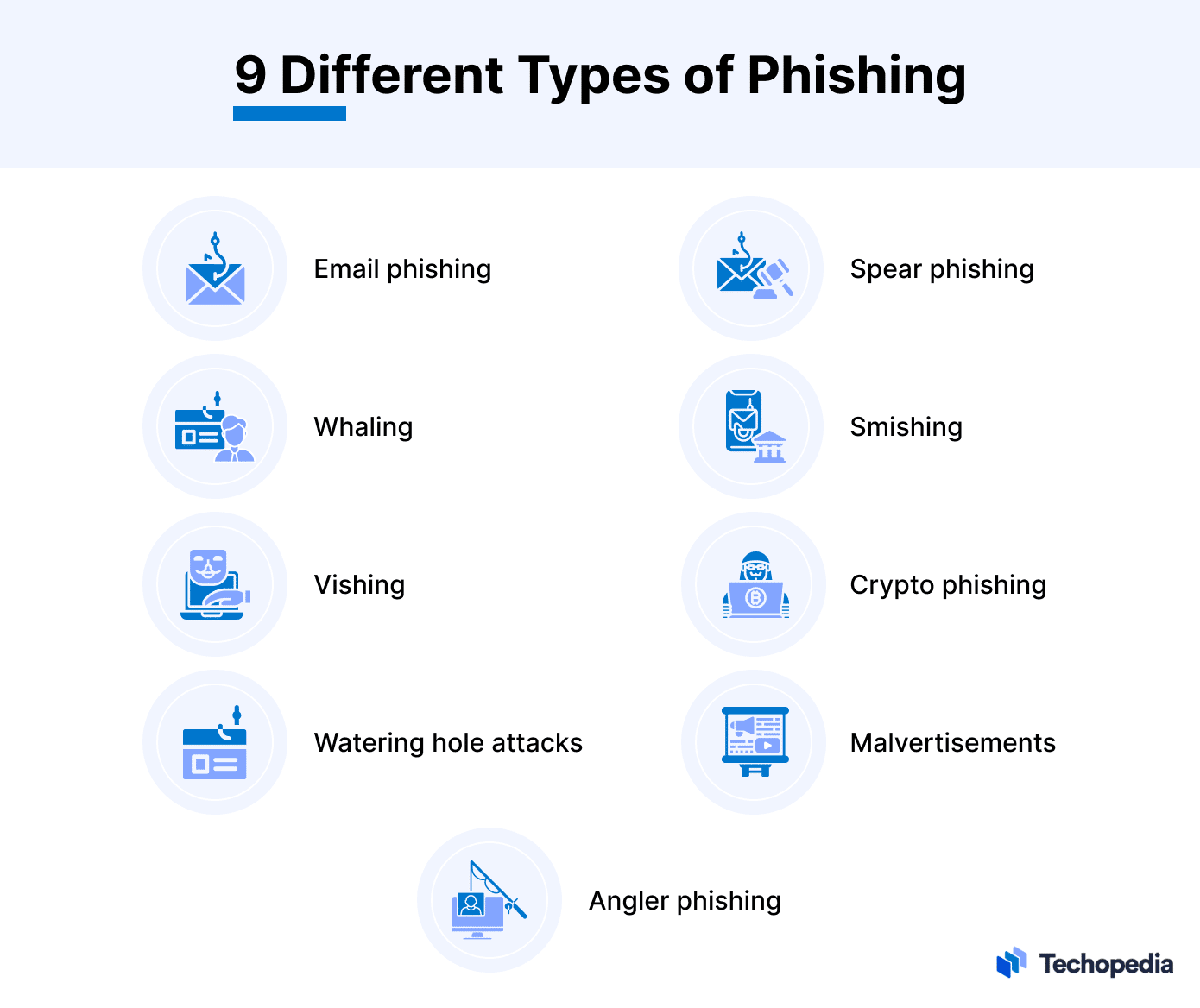

تشمل الأنواع الشائعة من عمليات التصيد الاحتيالي ما يلي:

التصيد الاحتيالي عبر البريد الإلكتروني

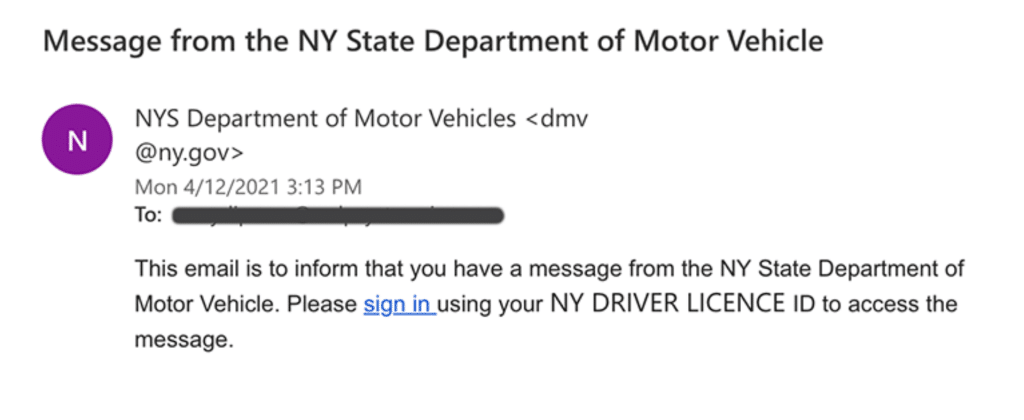

هذا هو النوع الأكثر شيوعًا من هجمات التصيد الاحتيالي. يرسل المهاجم بريدًا إلكترونيًا يبدو أنه من مصدر شرعي، مثل بنك أو شركة بطاقات ائتمان أو وكالة حكومية. غالبًا ما يحتوي البريد الإلكتروني على رابط، عند النقر عليه، يأخذ الضحية إلى موقع إلكتروني مزيف يشبه الموقع الحقيقي. بمجرد إدخال الضحية بيانات اعتماد تسجيل الدخول أو غيرها من المعلومات الحساسة على الموقع الإلكتروني المزيف، يمكن للمحتالين سرقتها.

لقد جعلت روبوتات الدردشة التي تستخدم الذكاء الاصطناعي التوليدي من السهل على المحتالين صياغة اتصالات البريد الإلكتروني التي تبدو وكأنها من مصدر شرعي.

فيما يلي بعض الأمثلة على عمليات الاحتيال عبر البريد الإلكتروني:

- احتيال الفواتير: يرسل المحتال رسالة بريد إلكتروني تبدو وكأنها من شركة شرعية، مثل شركة مرافق أو شركة بطاقات ائتمان. يقول البريد الإلكتروني أن الضحية لديه فاتورة غير مدفوعة ويطلب منه النقر على رابط لدفعها. يأخذ الرابط الضحية إلى موقع إلكتروني مزيف يبدو وكأنه موقع إلكتروني حقيقي. بمجرد أن تدخل الضحية معلومات الدفع الخاصة بها على الموقع المزيف، يمكن للمحتالين سرقتها.

- احتيال إعادة تعيين كلمة المرور: يرسل المحتال بريداً إلكترونياً يبدو أنه من شركة شرعية، مثل أحد البنوك أو مواقع التواصل الاجتماعي. تقول الرسالة الإلكترونية أنه تمت إعادة تعيين كلمة مرور الضحية وتطلب منه النقر على رابط لتغييرها. يأخذ الرابط الضحية إلى موقع مزيف يبدو وكأنه موقع حقيقي. بمجرد إدخال الضحية كلمة المرور الجديدة على الموقع المزيف، يمكن للمحتالين سرقتها.

- احتيال الدعم الفني: يرسل المحتال بريداً إلكترونياً يبدو أنه من شركة دعم تقني شرعية. تقول الرسالة الإلكترونية أن جهاز الكمبيوتر الخاص بالضحية يعاني من مشكلة وتطلب منه الاتصال برقم معين للحصول على المساعدة. عندما تتصل الضحية بالرقم، يتم توصيلها بمخادع يحاول إقناعها بمنحها إمكانية الوصول عن بُعد إلى جهاز الكمبيوتر الخاص بها. بمجرد أن يتمكن المحتال من الوصول عن بُعد إلى كمبيوتر الضحية، يمكنه سرقة معلوماته الشخصية أو تثبيت برمجيات خبيثة.

مثال على التصيد الاحتيالي عبر البريد الإلكتروني من إدارة المركبات الآلية في نيويورك.

التصيد الاحتيالي بالرمح Spear Phishing

هذا هو نوع أكثر استهدافًا من هجمات التصيد الاحتيالي حيث يقوم المهاجم بصياغة رسالة مصممة خصيصًا للضحية. على سبيل المثال، قد تكون رسالة البريد الإلكتروني للمهاجم حول موضوع أبدت الضحية اهتمامًا سابقًا به لأنه ذو صلة بعملها. عندما يتم استخدام الذكاء الاصطناعي (AI) والتعلم الآلي (ML) للتخصيص، فمن المرجح أن يتم فتح البريد الإلكتروني، ومن المرجح أن تقع الضحية في عملية الاحتيال.

فيما يلي بعض الأمثلة على عمليات التصيد الاحتيالي:

- الاحتيال عبر البريد الإلكتروني المستهدف: يرسل المحتال رسالة بريد إلكتروني مصممة خصيصًا للضحية. قد يذكر البريد الإلكتروني اسم الضحية أو شركته أو معلومات شخصية أخرى. يؤدي التخصيص إلى زيادة احتمالية فتح البريد الإلكتروني، ومن المرجح أن تقع الضحية في عملية الاحتيال.

- الاحتيال عبر البريد الإلكتروني التجاري (BEC): يرسل المخادع بريدًا إلكترونيًا يبدو أنه من شريك تجاري شرعي، مثل بائع أو عميل. قد يطلب البريد الإلكتروني من الضحية إجراء عملية دفع أو تغيير كلمة المرور الخاصة به. غالبًا ما يستخدم المخادع شعورًا بالإلحاح للضغط على الضحية للتصرف بسرعة.

- نداء إلى السلطة الاحتيالية: يرسل المحتال بريدًا إلكترونيًا يبدو أنه من مسؤول تنفيذي رفيع المستوى من المرجح أن تكون الضحية تعرف اسمه. يطلب البريد الإلكتروني من الضحية تحويل الأموال إلى حساب معين، عادةً ما يكون في الخارج. وغالباً ما يستخدم المحتال شعوراً بالإلحاح للضغط على الضحية للتصرف بسرعة.

صيد الحيتان Whaling

يسعى هذا النوع من هجمات التصيّد الاحتيالي إلى استغلال “سمكة كبيرة جدًا”، مثل المدير المالي لمؤسسة كبيرة أو مدير تنفيذي آخر من المستوى التنفيذي.

فيما يلي بعض الأمثلة على عمليات الاحتيال الاحتيالية:

- الاحتيال على المدير التنفيذي: يرسل المحتال رسالة بريد إلكتروني إلى نائب رئيس الشؤون المالية تبدو وكأنها من الرئيس التنفيذي للشركة. يحث البريد الإلكتروني الضحية المحتملة على اتخاذ إجراء محدد على الفور نيابةً عن المحتال والذي سيؤدي في النهاية إلى خسارة مالية أو إفشاء معلومات حساسة بشكل غير مصرح به.

- احتيال انتحال شخصية البائع: يرسل المحتال رسالة بريد إلكتروني إلى نائب رئيس المشتريات تبدو وكأنها من شخص تتعامل معه شركة الضحية. ويطلب البريد الإلكتروني المزيف من الضحية أن يأذن بالدفع لفاتورة يُزعم أنها “فات موعد استحقاقها” أو تغيير عنوان التسليم لطلبية كبيرة.

- الاحتيال على الموظفين الداخليين: يستهدف المخادع نائب رئيس المبيعات ويرسل رسالة بريد إلكتروني مصممة لخداعه لاتخاذ إجراء معين من شأنه أن يمنح المهاجم إمكانية الوصول إلى معلومات حساسة في سجلات العملاء.

التصيد عبر الرسائل النصية القصيرة Smishing

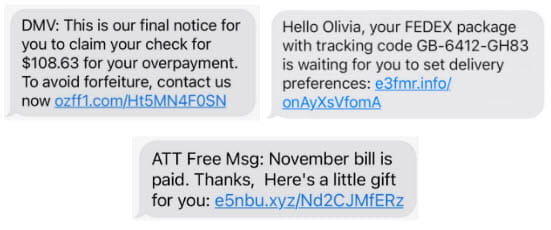

يستخدم هذا النوع من التصيد الاحتيالي الرسائل النصية القصيرة للتواصل مع الهدف. وغالباً ما تحتوي الرسائل النصية على رابط ينقل الضحية، عند النقر عليه، إلى موقع إلكتروني مزيف أو يطلب من الضحية تقديم معلومات حساسة.

فيما يلي بعض الأمثلة على عمليات الاحتيال بالرسائل النصية القصيرة:

- احتيال توصيل الطرود: يرسل المحتال رسالة نصية تبدو وكأنها من شركة شحن، مثل UPS أو فيديكس. تقول الرسالة إن الضحية لديه طرد في انتظاره وتطلب منه النقر على رابط لتتبعه. يأخذ الرابط الضحية إلى موقع إلكتروني مزيف يشبه موقع شركة شحن حقيقية. بمجرد إدخال الضحية معلوماته الشخصية على الموقع الإلكتروني المزيف، يمكن للمحتالين سرقتها.

- الاحتيال المصرفي: يرسل المحتال رسالة نصية تبدو وكأنها من أحد البنوك، مثل بنك أوف أمريكا أو ويلز فارجو. تقول الرسالة إن حساب الضحية قد تم اختراقه وتطلب منه النقر على رابط للتحقق من معلوماته. يأخذ الرابط الضحية إلى موقع إلكتروني مزيف يشبه موقع البنك الحقيقي. بمجرد إدخال الضحية لبيانات تسجيل الدخول الخاصة به على الموقع المزيف، يمكن للمحتالين سرقتها.

- احتيال إعادة تعيين كلمة المرور: يرسل المحتال رسالة نصية تبدو وكأنها من شركة مشهورة مثل Amazon أو eBay. تقول الرسالة أن كلمة مرور الضحية قد تم اختراقها وتطلب منه النقر على رابط لتغييرها. يأخذ الرابط الضحية إلى موقع إلكتروني مزيف يبدو وكأنه موقع إلكتروني حقيقي. بمجرد أن يدخل الضحية كلمة المرور القديمة لتغييرها إلى كلمة مرور جديدة على الموقع الإلكتروني المزيف، يمكن للمحتالين سرقتها.

مثال على التصيد الاحتيالي من وزارة العدل في ميشيغان.

التصيّد الصوتي Vishing

يتم تنفيذ هذا النوع من عمليات التصيد الاحتيالي عبر الهاتف. يستخدم المهاجم صوته، أو صوتاً يتم إنشاؤه بواسطة الذكاء الاصطناعي، لانتحال شخصية ممثل شركة أو مؤسسة شرعية.

فيما يلي بعض الأمثلة على عمليات التصيد الاحتيالي:

- احتيال الدعم الفني: يتصل المحتال بالضحية ويدّعي أنه من شركة دعم فني شرعية. يقوم بإبلاغ الضحية بأن جهاز الكمبيوتر الخاص به يعاني من مشكلة ويطلب الإذن للوصول إلى الكمبيوتر عن بُعد. بمجرد منح المحتال الإذن بالوصول عن بُعد إلى كمبيوتر الضحية، يمكنه سرقة معلوماته الشخصية أو تثبيت برمجيات خبيثة.

- انتحال شخصية الحكومة: يتصل المحتال بالضحية ويدّعي أنه من وكالة حكومية، مثل دائرة الإيرادات الداخلية (IRS) أو إدارة الضمان الاجتماعي. سيبلغ الضحية بأنه مدين بالمال ويطلب منه دفعه عبر الهاتف. في هذا النوع من عمليات التصيد الاحتيالي، قد يستخدم المحتال التهديد أو التخويف للضغط على الضحية للدفع.

- احتيال اليانصيب: يتصل المحتال بالضحية ويخبره بأنه قد فاز بجائزة في مسابقة يانصيب أو يانصيب. سيطلب من الضحية تقديم معلومات شخصية، مثل رقم الضمان الاجتماعي أو رقم الحساب المصرفي، من أجل المطالبة بالجائزة. ثم يستخدم المحتال بعد ذلك معلومات الضحية لسرقة المال أوسرقة الهوية.

التصيد الاحتيالي للعملات الرقمية

يستهدف هذا النوع من الاحتيال مستثمري العملات الرقمية ومتداوليها. يقوم المحتالون بإرسال رسائل بريد إلكتروني أو رسائل تبدو وكأنها من مصدر شرعي، مثل بورصة عملات رقمية أو مزود محفظة. وغالبًا ما تحتوي رسائل البريد الإلكتروني أو الرسائل على رابط، عند النقر عليه، يأخذ الضحية إلى موقع إلكتروني مزيف يشبه الموقع الإلكتروني الحقيقي. عندما تقوم الضحية بإدخال بيانات اعتماد تسجيل الدخول أو غيرها من المعلومات الحساسة على الموقع الإلكتروني المزيف، يمكن للمحتالين سرقة المعلومات.

فيما يلي بعض الأمثلة على حيل التصيد الاحتيالي للعملات الرقمية:

- احتيال التحذير الأمني: يرسل المحتال بريدًا إلكترونيًا يبدو أنه من بورصة عملات رقمية، محذرًا الضحية من أن حسابه قد تم اختراقه. يطلب البريد الإلكتروني من الضحية النقر على رابط للتحقق من حسابه. يأخذ الرابط الضحية إلى موقع إلكتروني مزيف يشبه موقع البورصة الحقيقي. بمجرد أن تدخل الضحية بيانات اعتماد تسجيل الدخول الخاصة بها على الموقع الإلكتروني المزيف، يمكن للمحتالين سرقتها.

- احتيال الهدايا: يرسل المخادع رسالة على وسائل التواصل الاجتماعي تبدو وكأنها من أحد المشاهير أو الشخصيات المؤثرة. وتطلب الرسالة من الضحية إرسال عملة رقمية إلى عنوان معين للدخول في مسابقة أو هبة عملة رقمية. ينتمي العنوان إلى المحتال، وستتم سرقة عملة الضحية المشفرة.

- الاحتيال على المواقع الإلكترونية المزيفة: ينشئ المحتال موقعًا إلكترونيًا مزيفًا للعملات الرقمية يبدو وكأنه موقع إلكتروني شرعي لبورصة أو مزود محفظة. ثم يقوم المحتال بالإعلان عن الموقع الإلكتروني المزيف على وسائل التواصل الاجتماعي أو غيرها من المنصات الإلكترونية. عندما يزور الضحايا الموقع الإلكتروني المزيف ويدخلون بيانات اعتماد تسجيل الدخول الخاصة بهم، يمكن للمحتالين سرقتها.

هجمات حفرة الري

يستهدف هذا النوع من عمليات التصيد الاحتيالي مواقع الويب التي من المحتمل أن يزورها المحترفون في قطاع معين أو قطاع سوق معين.

فيما يلي بعض الأمثلة على عمليات الاحتيال من حفرة الري:

- احتيال المنتدى المجتمعي: يقوم المحتال باختراق منتدى أو موقع إلكتروني خاص بصناعة معينة أو موقع مجتمعي من المرجح أن يزوره المحترفون في مجال معين. عندما يزور الأفراد المستهدفون المنتدى، تُصاب أجهزتهم ببرمجيات خبيثة، أو يتم توجيههم إلى صفحة تسجيل دخول مزيفة تحصد بيانات اعتمادهم.

- الاحتيال على بوابة الموظفين: يستهدف المحتال بوابة مزايا الموظفين أو موقع الإنترانت الذي يدخل إليه الموظفون بشكل متكرر لإدارة مزاياهم أو عرض كشوف المرتبات أو الوصول إلى موارد الشركة. من خلال اختراق هذه البوابة، يمكن للمهاجم سرقة بيانات اعتماد تسجيل دخول الموظفين ومعلوماتهم الشخصية أو حتى حقن برمجيات خبيثة في أجهزتهم. يمكن استخدام هذه المعلومات للتجسس على الشركة أو شن المزيد من الهجمات داخل شبكة المؤسسة.

- احتيال الشبكة الافتراضية الخاصة الخبيثة: يقوم المهاجم بإنشاء موقع ويب مزيف يوفر إمكانية الوصول إلى شبكات VPN مجانية. الأشخاص الذين يسجلون لاستخدام الشبكات الخاصة الافتراضية الزائفة معرضون لخطر سرقة تفاصيل بطاقاتهم الائتمانية، وتسريب الصور ومقاطع الفيديو الخاصة أو بيعها عبر الإنترنت، وتسجيل المحادثات الخاصة وإرسالها إلى خادم المهاجم.

الإعلانات الخبيثة

يضع هذا النوع من هجمات التصيّد الاحتيالي إعلانات خبيثة على مواقع ويب شرعية. عندما ينقر الضحايا على الإعلانات، يتم نقلهم إلى موقع ويب مزيف يصيبهم ببرمجيات خبيثة.

فيما يلي بعض الأمثلة على عمليات الاحتيال الإعلانية الخبيثة:

- الاحتيال عن طريق التحميل من محرك الأقراص: يحدث هذا النوع من عمليات الاحتيال عندما يتم تثبيت البرمجيات الخبيثة تلقائيًا على حاسوب المستخدم عند زيارته لموقع إلكتروني مصاب ببرمجية خبيثة. يمكن استخدام البرمجيات الخبيثة لسرقة المعلومات الشخصية، أو تثبيت برمجيات خبيثة أخرى، أو السيطرة على الحاسوب.

- احتيال الإعلانات المنبثقة: ينطوي هذا النوع من الاحتيال على عرض إعلانات منبثقة غير مرغوب فيها على حاسوب المستخدم. قد تحتوي هذه الإعلانات على تعليمات برمجية خبيثة لاختطاف متصفح الضحية أو السماح للمهاجم بالتحرك أفقياً عبر شبكة الضحية والبحث عن نقاط ضعف أخرى لاستغلالها.

- الاحتيال عن طريق النقر: ينطوي هذا النوع من الاحتيال على خداع المستخدم للنقر على رابط خبيث أو زر خبيث في موقع الويب. قد يبدو الرابط أو الزر مشروعاً، ولكنه في الواقع مصمم لتثبيت برمجيات خبيثة أو سرقة معلومات شخصية.

التصيّد الاحتيالي بالصياد Angler Phishing

يستخدم هذا النوع من هجمات التصيد الاحتيالي مواقع التواصل الاجتماعي الشهيرة مثل فيسبوك وتيك توك كناقل للهجوم. يقوم المهاجم بإنشاء حسابات وهمية على مواقع التواصل الاجتماعي للتفاعل مع مستخدمين حقيقيين على منصات التواصل الاجتماعي وكسب ثقتهم. وفي نهاية المطاف، يرسل المهاجم رسالة مباشرة (DM) أو ينشر شيئاً على الموقع يحتوي على رابط إلى موقع تصيّد احتيالي.

ومن أمثلة عمليات الاحتيال عبر الصيادين ما يلي:

- الشكاوى على وسائل التواصل الاجتماعي: في عملية الاحتيال هذه، ينشئ المهاجم حسابًا مزيفًا على وسائل التواصل الاجتماعي يبدو وكأنه حساب خدمة عملاء شرعي لشركة ما. ثم يتواصلون بعد ذلك مع الأشخاص الذين نشروا شكاوى حول الشركة على وسائل التواصل الاجتماعي ويعرضون “مساعدتهم” في حل مشكلاتهم. يقوم المهاجم بعد ذلك بإعادة توجيه الضحية إلى موقع تصيّد يطلب عنوان البريد الإلكتروني للضحية أو رقم هاتفه أو أي معلومات شخصية أخرى يمكن للمهاجم استخدامها لسرقة هوية الضحية.

- عمليات الاحتيال على صفحات المجتمع: في هذا النوع من الاحتيال، ينشئ المهاجم صفحة مجتمع مزيفة تتطلب معلومات شخصية مثل الاسم أو العنوان أو رقم الهاتف قبل أن يتم منحه حق الدخول. بمجرد أن يقوم المحتال بجمع معلومات الضحية، يمكنه استخدامها مع معلومات أخرى لارتكاب الاحتيال أو سرقة الهوية.

- عمليات الاحتيال لاسترداد الأموال: في هذا النوع من الاحتيال، يرسل المهاجم رسالة بريد إلكتروني أو رسالة نصية تبدو وكأنها من شركة شرعية، مثل بنك أو شركة بطاقات ائتمان.سيقول البريد الإلكتروني أو الرسالة النصية أن الضحية يستحق استرداد أمواله ويزود الضحية برابط للمطالبة بها.سيأخذ الرابط الضحية إلى موقع إلكتروني مزيف يشبه الموقع الإلكتروني للشركة الشرعية. بمجرد أن تدخل الضحية معلوماتها الشخصية على الموقع الإلكتروني المزيف، يمكن للمهاجم سرقتها.

الاستراتيجيات التكنولوجية النفسية المستخدمة في التصيد الاحتيالي

غالبًا ما تستغل استراتيجيات التصيد الاحتيالي لحمل الضحية على تنفيذ إجراء معين نيابة عن المهاجم علم النفس البشري. فمن خلال التنكر في هيئة كيانات موثوق بها، أو خلق شعور بالإلحاح، أو جذب رغبة الضحايا في المساعدة أو أن يكونوا جزءًا من مجموعة، يمكن للمهاجم أن يحثهم على الاستجابة المندفعة.

وعلى الرغم من أن التكتيكات التقنية مثل انتحال البريد الإلكتروني أو تقليد النطاقات أو توصيل البرمجيات الخبيثة هي عناصر حاسمة، إلا أن التلاعب النفسي هو الذي يحدد النجاح في كثير من الأحيان. ومن المفارقات أن معظم الاستراتيجيات التي يستخدمها المخادعون هي تقنيات تسويقية معروفة.

تشمل الاستراتيجيات النفسية المستخدمة لتنفيذ الهجمات الناجحة ما يلي:

- خلق شعور بالإلحاح: غالبًا ما يصمم المخادعون اتصالاتهم بحيث يكون هناك شعور بالإلحاح. يميل الناس إلى إعطاء الأولوية للأمور العاجلة، ومن المرجح أن يتصرفوا باندفاع عندما يرون تهديدًا حساسًا من حيث الوقت.

- الإلهام بالخوف: ستزعم رسالة المهاجم أن حساب الضحية سيتم إيقافه أو سيتم اتخاذ إجراء قانوني ما لم يتصرف على الفور. من المرجح أن يتصرف الأفراد الخائفون باندفاع.

- إثارة الفضول: صُمم اتصال المهاجم لإثارة فضول الضحية من خلال تقديم معلومات غير صحيحة أو تفاصيل محيرة تدفعه للنقر على رابط أو فتح مرفق لمعرفة المزيد.

- مناشدة السلطة: تبدو رسالة المخادع وكأنها من شخصية ذات سلطة مثل الرئيس التنفيذي أو مسؤول تكنولوجيا المعلومات أو مسؤول حكومي.

- مناشدة الألفة: يستخدم المهاجم ثقة الضحية في علامة تجارية أو مؤسسة أو فرد معروف لخلق شعور زائف بالأمان.

- خلق شعور بالندرة: يخلق المهاجم تصورًا بالحصرية أو التوافر المحدود لتحفيز الضحايا على اتخاذ إجراء سريع.

- الإيحاء بالذنب: يتم تصميم اتصال المهاجم لجعل الضحية يشعر بالذنب أو الخجل لعدم الامتثال للطلب من خلال الادعاء بأن الاتصال ليس أول اتصال يتم إرساله.

- استخدام البراهين الاجتماعية: يقدم المهاجم شهادات أو تأييدات أو مراجع مزيفة لجعل الطلب يبدو جديراً بالثقة ومصادقاً عليه اجتماعياً.

- التشجيع على المعاملة بالمثل: يقدم المهاجم شيئًا ذا قيمة متصورة للضحية (مثل الخصم أو الهدية الترويجية) مقابل اتخاذ الإجراء المطلوب.

- مناشدة الماضي: يحتوي اتصال المهاجم على طلب يتسق مع إجراء سابق مألوف لدى الضحية.

- مناشدة الصداقة: يحاكي اتصال المهاجم أسلوب كتابة زميل أو صديق بشكل وثيق من أجل تقليل حذر الضحية.

- استدرار التعاطف: صُمم اتصال المهاجم للاستفادة من شعور الضحية بالتعاطف والرغبة في مساعدة المهاجم للخروج من المأزق.

- استخدام FOMO (الخوف من تفويت الفرصة): يستغل اتصال المهاجم خوف الضحية من تفويت فرصة أو حدث ما. وعادةً ما يدّعي المحتال أن اتخاذ إجراء فوري مطلوب للمشاركة.

- مناشدة التحيزات داخل المجموعة: تم تصميم اتصالات المهاجم لإيهام الضحية بالانتماء إلى مجموعة اجتماعية أو “مجموعة داخلية” مألوفة لدى الضحية. سيقوم المحتال بصياغة رسائل البريد الإلكتروني أو رسائل التصيد الاحتيالي التي تبدو وكأنها واردة من مصادر تشترك في هوية أو خاصية مشتركة مع الهدف.

التقنيات المستخدمة في التصيد الاحتيالي

إن الاستراتيجيات النفسية المذكورة أعلاه، عندما تقترن بالتكتيكات التقنية أدناه، هي ما يجعل هجمات التصيد الاحتيالي فعالة للغاية. عندما يتصرف المتلقون بناءً على محفزات نفسية، فإنهم غالباً ما يقعون ضحية للفخاخ التقنية المخبأة في رسائل البريد الإلكتروني التصيدية والمكالمات الهاتفية التصيدية والرسائل النصية القصيرة. (ملحوظة المحرر: يمكن للمهاجمين الذين يفتقرون إلى المهارات التقنية اللازمة لتنفيذ الهجوم شراء مجموعات التصيد الاحتيالي على شبكة الإنترنت المظلم).

تشمل التكتيكات التقنية المستخدمة عادةً في هجمات التصيد الاحتيالي ما يلي:

انتحال البريد الإلكتروني: يتلاعب المهاجم بعناوين البريد الإلكتروني بحيث تبدو وكأنها من مصدر موثوق. يتم تسهيل انتحال البريد الإلكتروني من خلال نقاط الضعف في البروتوكول القياسي لإرسال رسائل البريد الإلكتروني، بروتوكول نقل البريد البسيط (SMTP). لا يتطلب بروتوكول SMTP من مرسلي البريد الإلكتروني التحقق من دقة العنوان “من” الذي يقدمونه، مما يجعل من السهل نسبيًا على المهاجمين تزوير هذه المعلومات.

التلاعب بالروابط: يستخدم المهاجمون روابط وهمية في رسائل البريد الإلكتروني لتوجيه الضحايا إلى مواقع خبيثة. وغالبًا ما يقوم المهاجمون بتضمين عناوين URL وهمية مع نطاقات فرعية شرعية لتجاوز فلاتر عناوين URL.

انتحال أسماء النطاقات: يشتري المهاجم أسماء نطاقات تبدو شرعية لأنها تشبه إلى حد كبير أسماء نطاقات شرعية ومعروفة.

الهجمات القائمة على المرفقات: يرسل المهاجم رسائل بريد إلكتروني للتصيد الاحتيالي مع مرفقات تحتوي على وحدات ماكرو أو نصوص برمجية تنفذ تعليمات برمجية خبيثة.وعادةً ما تستخدم رسائل البريد الإلكتروني أساليب الهندسة الاجتماعية المصممة لإقناع المستلم بتفعيل تعليمات الماكرو أو البرامج النصية الخبيثة داخل المرفقات.

الاستيلاء على النطاق الفرعي: يقوم المهاجم بتحديد النطاقات الفرعية الضعيفة في المؤسسة والسيطرة عليها لاستضافة مواقع التصيّد الاحتيالي.الهجمات القائمة على المرفقات:يقوم المهاجم بإرسال رسائل بريد إلكتروني تصيدية مع مرفقات تحتوي على وحدات ماكرو أو برامج نصية تنفذ تعليمات برمجية خبيثة.وعادةً ما تستخدم رسائل البريد الإلكتروني أساليب الهندسة الاجتماعية المصممة لإقناع المستلم بتفعيل تعليمات الماكرو أو البرامج النصية الخبيثة داخل المرفقات.

عمليات إعادة التوجيه الخبيثة: يستخدم المهاجم إطارات iframes أو JavaScript مخفية لإعادة توجيه الضحايا من مواقع شرعية إلى صفحات تصيّد احتيالي.

التنزيلات عن طريق Drive-By Downloads:يستغل المهاجم نقاط الضعف في متصفح الضحية أو برنامجها لتحميل وتثبيت البرمجيات الخبيثة دون علم الضحية.تقنيات التعتيم:يستخدم المهاجم تقنيات تشفير أو تشويش لإخفاء التعليمات البرمجية الخبيثة داخل رسائل البريد الإلكتروني أو مواقع الويب.

تحميل المحتوى الديناميكي: يستخدم المهاجم خدمة ويب أو إطار عمل جافا سكريبت، مثل React أو Angular، لإنشاء محتوى ديناميكي غير مضمن في شيفرة الموقع الإلكتروني.

لا يمكن الكشف عن المحتوى الديناميكي الذي يتم إنشاؤه سريعًا عن طريق التحليل الثابت.الهجمات القائمة على جافا سكريبت:يقوم المهاجم بإدراج شيفرة JavaScript خبيثة في رسائل البريد الإلكتروني أو على مواقع الويب المخترقة لإيصال برمجيات خبيثة تمكّن من شنّ هجوم الفدية.هجمات الرجل في الوسط (MitM):يعترض المهاجم الاتصال بين الضحية وموقع ويب شرعي لالتقاط البيانات الحساسة.

تسريب البيانات: يقوم المهاجم بإرسال البيانات المسروقة من أجهزة الضحايا إلى خادم يتحكم فيه المهاجم، بحيث يمكن استخدام المعلومات لاحقًا.

حصاد بيانات الاعتماد: يقوم المهاجم بإنشاء صفحات تسجيل دخول مزيفة لخدمات شائعة لالتقاط أسماء المستخدمين وكلمات المرور وبيانات الاعتماد الأخرى.

الاستيلاء على جلسة العمل: يسرق المهاجم ملفات تعريف الارتباط أو الرموز المميزة لجلسة العمل النشطة لانتحال شخصية المستخدم والوصول غير المصرح به إلى حساباته.

Tabnabbing: يستغل المهاجم ثقة المستخدم بعلامات تبويب المتصفح عن طريق استبدال علامات التبويب غير النشطة بصفحات تصيد.

الهجمات المتجانسة: يستخدم المهاجم أحرف Unicode التي تشبه الأحرف اللاتينية في أسماء النطاقات لخداع الضحايا.

انتحال المحتوى: يتلاعب المهاجم بمحتوى الويب على موقع إلكتروني مخترق لخداع الزوار للانخراط في إجراءات تفيد المهاجم.

إعادة توجيه البريد الإلكتروني: يقوم المهاجم بإعداد فلاتر (قواعد) البريد الإلكتروني في حسابات البريد الإلكتروني المخترقة التي ستعيد توجيه الرسائل الحساسة التي تحتوي على معلومات الحساب إلى المهاجم تلقائيًا.

انتحال نظام أسماء النطاقات DNS: يتلاعب المهاجم بسجلات DNS لإعادة توجيه المستخدمين إلى مواقع ويب مزيفة عندما يدخلون عناوين URL شرعية.

البرمجة النصية عبر المواقع (XSS): يقوم المهاجم بحقن نص برمجي خبيث في كود صفحة ويب يقوم بتنفيذ إجراء نيابةً عن المهاجم. يمكن استخدام XSS لسرقة ملفات تعريف الارتباط الخاصة بالجلسة، والتي قد تحتوي على بيانات اعتماد تسجيل الدخول أو غيرها من المعلومات الحساسة التي تسمح للمهاجم بانتحال شخصية الضحية.

انتحال الشخصية: يلتمس المهاجم معلومات حساسة من الضحية من خلال الاستفادة من ثقة الضحية في اسم علامة تجارية معينة.

إدخال SQL Injection: يقوم المهاجم بإدخال كود SQL مصمم خصيصًا في حقول الإدخال في الموقع الإلكتروني للحصول على وصول غير مصرح به إلى قواعد البيانات التي يستخدمها الموقع الإلكتروني. على الرغم من أن حقن SQL يرتبط بشكل أكثر شيوعًا بانتهاكات البيانات وهجمات تطبيقات الويب، إلا أنه يمكن استخدامه في هجمات التصيد الاحتيالي لجمع المعلومات أو تقديم حمولات خبيثة.

كيفية منع هجمات التصيد الاحتيالي

يمكن للمجرمين من خلال المعلومات الحساسة التي يتم الحصول عليها من عمليات التصيد الاحتيالي الناجحة أن يلحقوا أضراراً بالتاريخ المالي لضحاياهم وسمعتهم الشخصية وسمعتهم المهنية التي قد تستغرق سنوات حتى تنكشف. ويؤدي الجمع بين العناصر النفسية والتقنية في هجمات التصيد الاحتيالي إلى تضخيم فعاليتها ويؤكد على أهمية التثقيف في مجال الأمن السيبراني والدفاعات القوية لمواجهة هذه التهديدات.

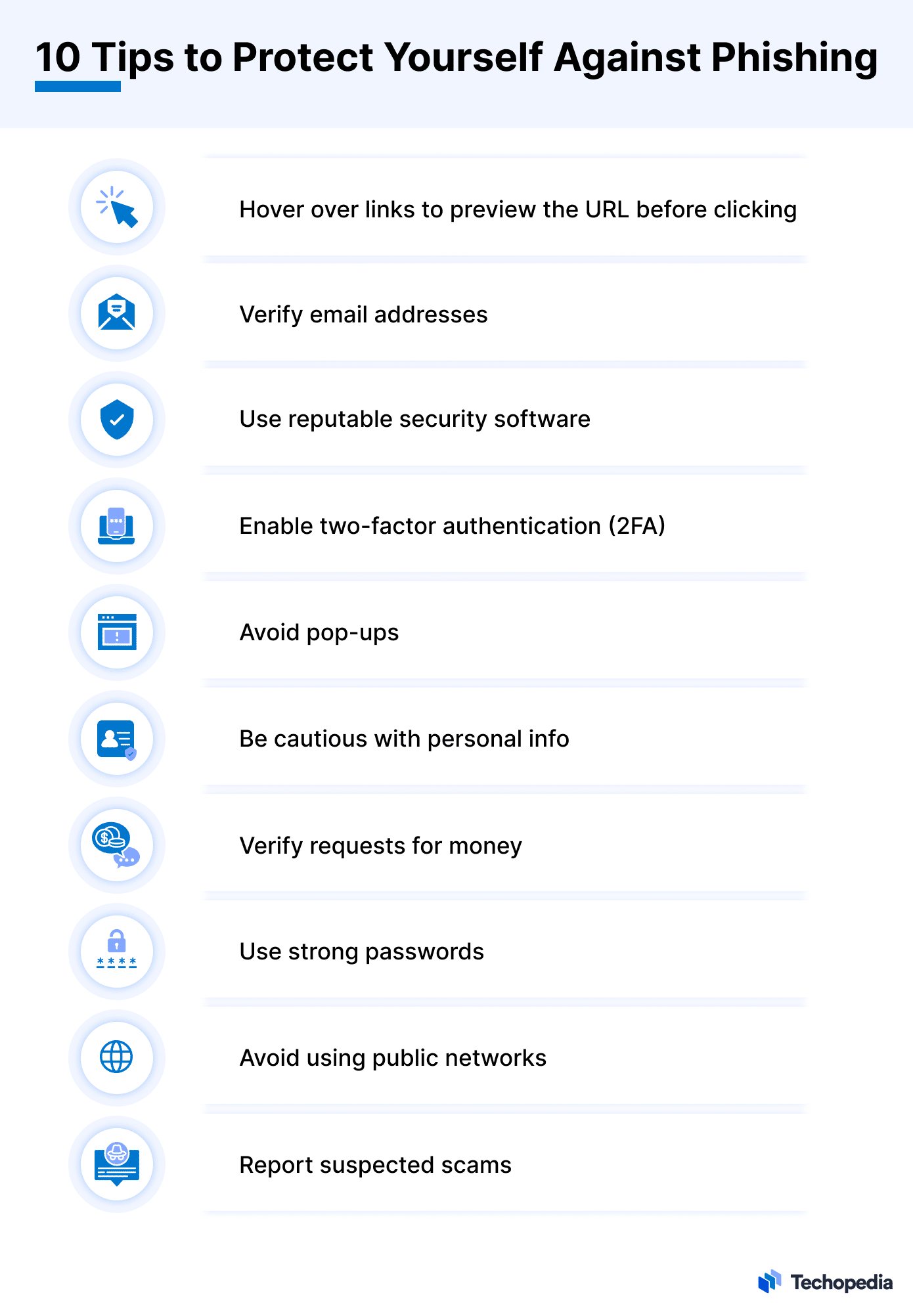

يُوصى بالاحتياطات الأمنية التالية لمنع نجاح هجمات التصيد الاحتيالي

- لا تفتح أبداً مرفقات البريد الإلكتروني غير المتوقعة;

- لا تنقر أبداً على روابط البريد الإلكتروني التي تطلب معلومات شخصية;

- التحقق من صحة عنوان URL قبل النقر عليه عن طريق تمرير مؤشر الفأرة فوق الرابط لعرض عنوان URL الفعلي الذي يؤدي إليه. يجب أن تتطابق عناوين URL;

- لا تنقر أبداً على الروابط التي تبدأ ب HTTP بدلاً من HTTPS;

- كن متشككًا في جميع المكالمات الهاتفية التي تطلب معلومات تعريف شخصية (PII) أو تحويل الأموال من حساب إلى آخر;

- لا ترد على المكالمات الهاتفية من أرقام مجهولة;

- إذا اتصل شخص ما مدعياً أنه من وكالة حكومية أو شركة شرعية، أغلق الخط واتصل بالرقم الموجود على الموقع الإلكتروني الرسمي لتلك الوكالة أو الشركة;

- لا تعطِ أبداً أرقام بطاقات الائتمان عبر الهاتف;

- السماح دائماً بتحديث متصفحات الويب وأنظمة التشغيل والتطبيقات البرمجية التي تعمل محلياً على الأجهزة التي يمكن الوصول إليها عبر الإنترنت;

- استخدم أدوات أمان الكمبيوتر المحدثة، مثل برامج مكافحة الفيروسات وجدران الحماية من الجيل التالي;

- تحقق من رقم هاتف موقع الويب قبل إجراء أي مكالمات إلى رقم الهاتف الوارد في البريد الإلكتروني;

- استخدام كلمات مرور قوية ومصادقة ثنائية (2FA) لجميع الحسابات عبر الإنترنت;

- الإبلاغ عن عمليات الاحتيال المشتبه بها إلى الشركة التي ينتحل المحتال شخصيتها، وكذلك السلطات الحكومية مثل لجنة التجارة الفيدرالية (FTC).

عند الحاجة، اطلب من فريق تكنولوجيا المعلومات والاتصالات (ICT) القيام بما يلي:

- مراجعة وتقليل عدد الحسابات المؤسسية التي تتمتع بإمكانية الوصول إلى البيانات والأجهزة الهامة;

- تقييد مشاركة كلمات المرور;

- تقليل فرص تصعيد الامتيازات من خلال الحد من امتيازات الوصول;

- تنفيذ ضوابط أمنية تمنع المستخدمين من تشغيل برنامج whoami وغيره من برامج سطر الأوامر المساعدة استناداً إلى أدوار المستخدم.

برامج مكافحة التصيد الاحتيالي

يمكن اعتبار برمجيات مكافحة التصيّد الاحتيالي بمثابة مجموعة أدوات للأمن السيبراني تستخدم مجموعة واسعة من التقنيات لتحديد تهديدات التصيّد الاحتيالي وتحييدها. فيما يلي بعض الميزات والوظائف الرئيسية لمجموعات برامج مكافحة التصيّد الاحتيالي:

- تصفية البريد الإلكتروني: غالبًا ما تتضمن حلول مكافحة التصيّد الاحتيالي إمكانيات تصفية البريد الإلكتروني لفحص الرسائل الواردة بحثًا عن المحتوى المشبوه وتحليل عناوين المرسلين ومحتوى البريد الإلكتروني والروابط المضمنة لتحديد محاولات التصيّد الاحتيالي. يمكن لتطبيقات أمن البريد الإلكتروني التكيفية اكتشاف السلوك غير الطبيعي وتقييد وصول الموظف تلقائيًا إلى البيانات والأنظمة الحساسة.

- تحليل الروابط: تفحص هذه الأدوات عناوين URL داخل رسائل البريد الإلكتروني أو الرسائل للتحقق من شرعيتها. فهي تقارن الروابط بالقوائم السوداء المعروفة للنطاقات الخبيثة وتقيّم سمعتها.

- تحليل المحتوى: يقوم هذا النوع من برامج مكافحة التصيّد الاحتيالي بتحليل محتوى البريد الإلكتروني، بحثاً عن مؤشرات التصيّد الاحتيالي مثل الأخطاء الإملائية أو المرفقات المشبوهة أو طلبات الحصول على معلومات حساسة.

- استخبارات التهديدات في الوقت الحقيقي: تعتمد العديد من خدمات مكافحة التصيّد الاحتيالي على أنظمة المناعة الرقمية مع تغذية معلومات التهديدات في الوقت الفعلي للبقاء على اطلاع دائم على تهديدات وأساليب التصيّد الاحتيالي الناشئة. وهذا يساعد في تحديد الأنواع الجديدة من حملات التصيد الاحتيالي وحظرها على الفور.

- التعلم الآلي والذكاء الاصطناعي: تستخدم برامج مكافحة التصيّد الاحتيالي المتقدمة خوارزميات التعلم الآلي والذكاء الاصطناعي لتكييف وتحسين قدرات الكشف. ويمكنها التعرف على الأنماط التي تشير إلى هجمات التصيّد الاحتيالي، حتى في التهديدات التي لم تكن مرئية من قبل.

في حين أن برمجيات مكافحة التصيّد الاحتيالي والخدمات السحابية لمكافحة التصيّد الاحتيالي هي أسلحة هائلة ضد مجرمي الإنترنت، فمن المهم أن نتذكر أن اليقظة البشرية تظل عنصراً حاسماً في الأمن السيبراني الفعال. لا يمكن لأي برنامج أن يحل محل الحاجة إلى أن يكون الأفراد حذرين ومتشككين ومطلعين على تهديدات التصيد الاحتيالي.

يجب أن يسير التدريب على التوعية الأمنية جنباً إلى جنب مع حلول مكافحة التصيّد الاحتيالي لإنشاء وضع دفاعي قوي.