インターネットが普及した現代において、サイバーセキュリティの重要性はますます高まっています。個人も組織もインターネットを使用しながら機密情報を守り、顧客の信頼を保ち、スムーズに業務を進めることが大切な目標の1つです。

経済的な損失を回避し、データ漏洩などを狙った巧妙なサイバー攻撃を防ぐためにも、今回ご紹介するサイバーセキュリティの統計を知っておくことが非常に重要です。現状を理解した上でウイルス対策ソフトを導入したり、ファイアウォールの設定を見直すことで、より安全性を強化できます。

この記事では、現代のサイバーセキュリティに関するデータを詳しく解説し、セキュリティを高める指標としてご紹介します。デジタル環境のリスクを避け安全に利用するためにも、ぜひ最後までご覧ください。

サイバーセキュリティの主要な統計

まず以下のデータをご覧ください。

- 2022年、世界中の企業で4億9333万件のランサムウェア攻撃が検出されました。

- 最も多いサイバー攻撃はフィッシング攻撃で、毎日約34億件のスパムメールが送信されています。

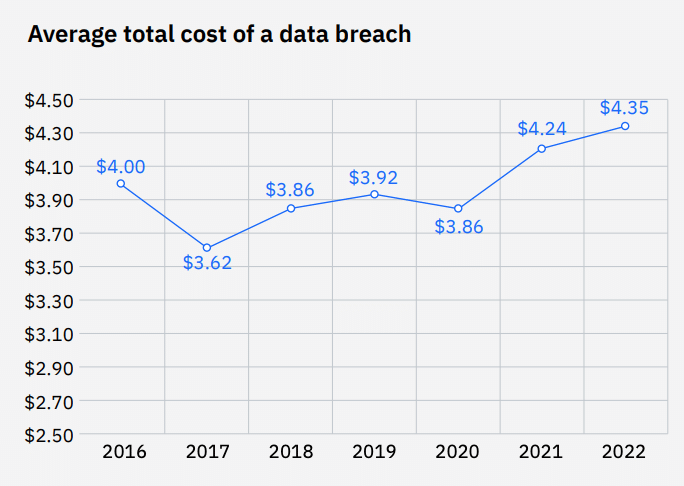

- 2022年、世界におけるデータ侵害の平均コストは435万ドルでした。

- 同じく2022年、認証データの盗難・漏洩によるハッキングの平均コストは450万ドルに達しました。

- ヘルスケア業界は12年連続でデータ侵害の被害が最も大きい業界であり、2022年には平均コストが1010万ドルに達しました。

サイバー攻撃が与える被害は甚大で、対策は急務と言えます。

攻撃タイプ別のサイバーセキュリティ統計

サイバーセキュリティについて正確に把握するには、サイバー攻撃について常に最新の情報を得ることが重要です。サイバー攻撃は、経済的損失だけでなく企業の評判や信用にも関わってきます。

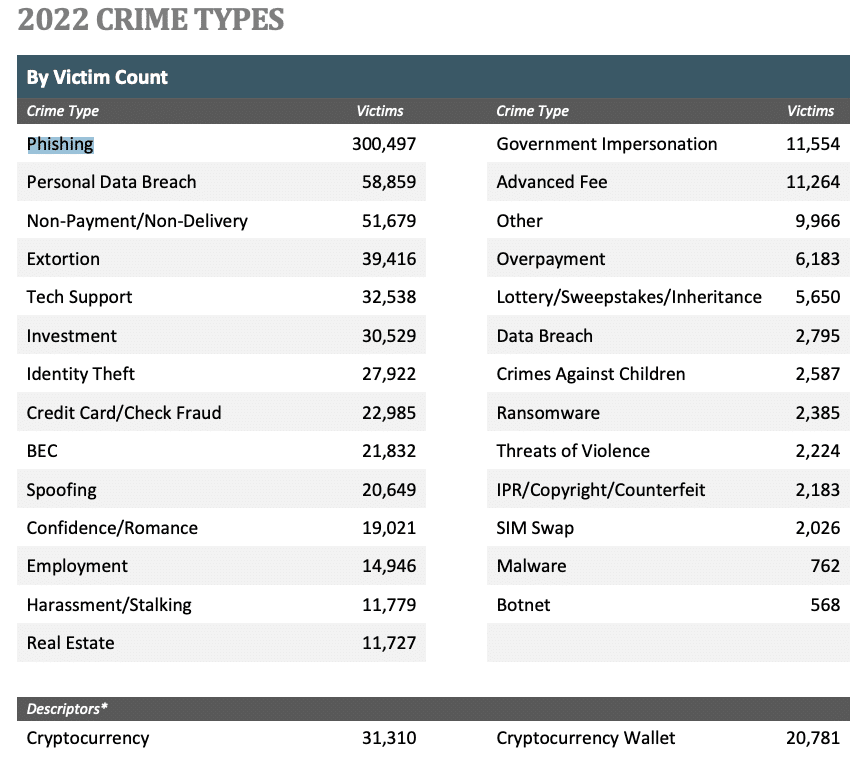

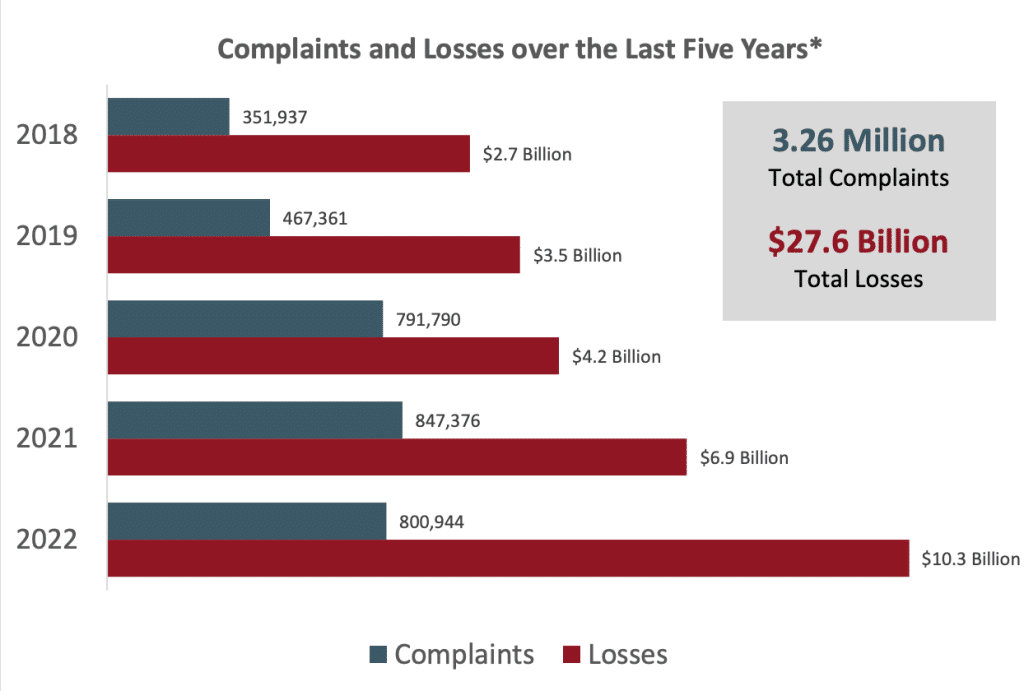

2022年に発表されたFBIのインターネット犯罪報告書では、報告されたサイバー犯罪は合計80万0944件にのぼることが明らかになりました。

フィッシング攻撃が最も多く30万0497 件が報告され、損失総額は103億ドルを超えたとされています。

フィッシング攻撃のセキュリティ統計データ

フィッシング攻撃は現代において最もよく行われているサイバー攻撃であり、毎日約34 億通のスパムメールが送信されています。フィッシング攻撃はターゲットをだまして機密情報を盗んだり、偽のメールや Web サイトを通じてウイルスやスパイウェアを送り込みます。

データ侵害の90%はフィッシング攻撃が原因です。フィッシング攻撃はメールで信頼できる個人や組織を名乗るため、騙される人が多いのです。

| フィッシング攻撃の種類 | 詳細 | 目的 |

| フィッシングメール | 攻撃者は、銀行・クレジットカード会社・政府の機関など信頼できる発信者を装ってメールを送り、情報を抜き取ろうとします。 |

|

| スピアフィッシング | 攻撃者は「相手が興味を持っていること」や「関連する業務」など、ターゲットに合わせて個別に用意したメッセージを送ります。 |

|

| クローンフィッシング | 電子メール・ Webサイトの不正コピーまたはクローンを作成します。 |

|

| ホエーリング | 「クジラ」、つまり企業のトップや有名人など、影響力のある人物を標的とするフィッシング攻撃です。 |

|

| ポップアップ | ポップアップウィンドウやダイアログボックスを表示し、攻撃に利用します。 |

|

ノートンの統計によると、約88%の組織が1年以内にスピアフィッシング攻撃を受けています。いずれかの企業がほぼ毎日標的にされているということです。

Check Point Researchが発行した2022年第1四半期のレポートでは、ブランドフィッシング(公式サイトのドメインや、有名ブランドのURLを偽装して騙すフィッシング攻撃)に利用されたトップブランドのランキングが発表されました。

- LinkedIn(世界中のフィッシング攻撃の52%に関連)

- DHL (14%)

- Google(7%)

- Microsoft(6%)

- FedEx(6%)

- WhatsApp(4%)

- Amazon(2%)

- Maersk(1%)

- AliExpress(0.8%)

- Apple(0.8%)

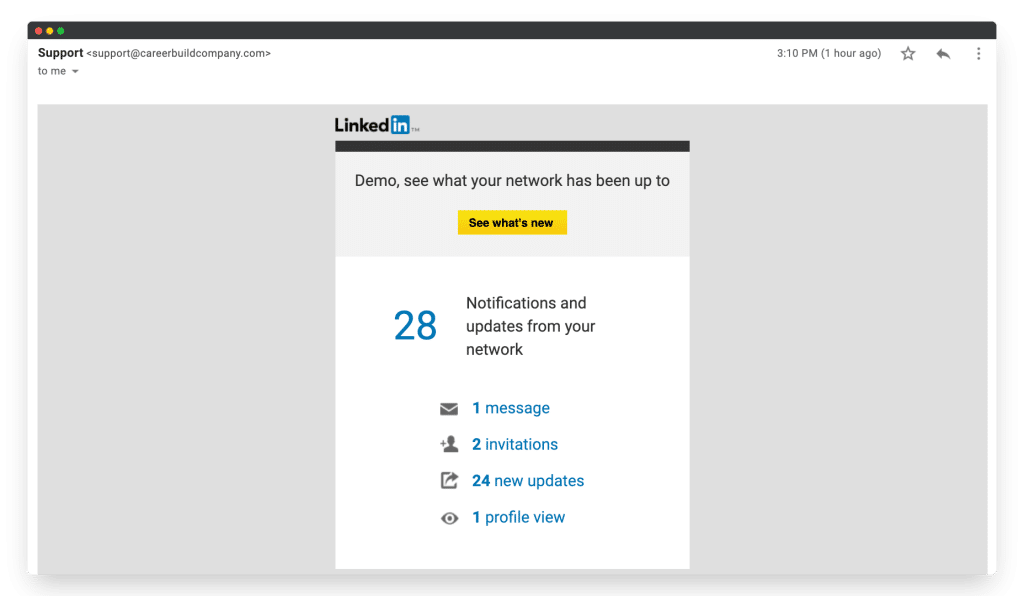

LinkedIn は、全世界のフィッシング攻撃の 52% に関連していました。 SNSプラットフォームがランキングでトップになったのは初めてで、問題の深刻さを示しています。LinkedInを使ったフィッシングメールの例は、以下のとおりです。

2022年の第4四半期では、前の四半期に行われたフィッシングキャンペーン(多数の標的を狙った攻撃)により、 Yahooが順位を23位(20%)上昇させました。LinkedInは、ブランドフィッシングの5.7%に関連しているとされ、この回のランキングでは5位でした。

リモートワークの増加に伴い、ビジネスメール詐欺(BEC)が増加しています。ハッカーは、フィッシング攻撃の戦術を使いターゲットをだまして会社の機密情報を開示させたり、不正な送金をさせたりします。

IC3は2022年にBECが2万1832件発生したと発表し、損失は27億ドルを超えました。

DDoS攻撃のセキュリティ統計データ

DDoS攻撃は、大量のトラフィックでネットワーク、サービス、Web サイトを妨害するサイバー攻撃です。DDoS攻撃を受けると、ウェブサイトやサービスが正常に機能しなくなり、サービス自体が利用できなくなるケースもあります。結果として、経済的な損失が生まれる可能性もあります。

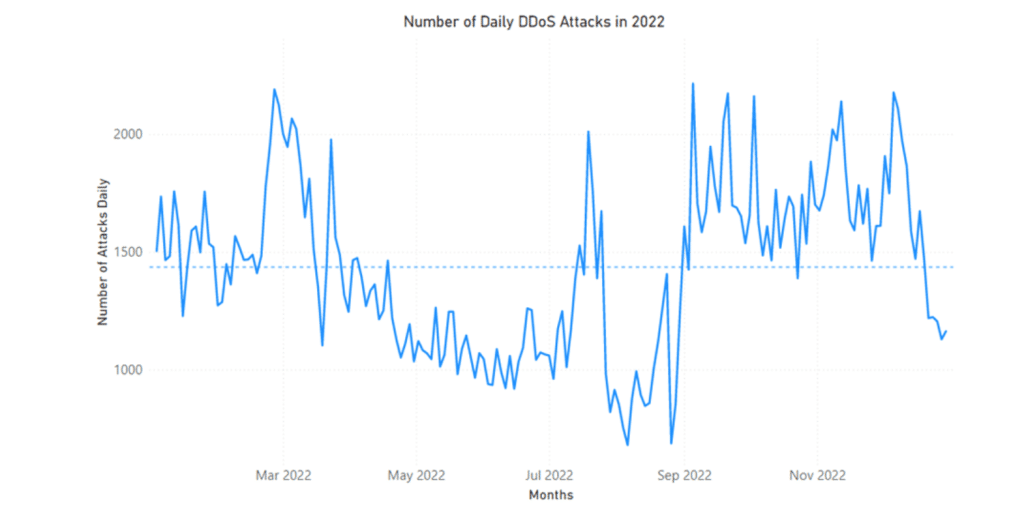

2022年のDDoS攻撃に関するデータは、以下のとおりです。

- 1日あたりの攻撃の最大数は、2022年9月22日の2215件でした。

- 1日あたりの攻撃の最小数は、2022年8月22日の680件でした。

- 2022年に軽減された攻撃の総数は52万件を超えました。

- Microsoftは毎日平均1435 件のDDoS攻撃を軽減しました。

Cloudflareが発表したレポートによると、DDoS攻撃は前年比で67%増加し、前四半期比では24%増加しました。オンライン業界では、DDoS攻撃の一種であるアプリケーションレイヤー攻撃が大幅に増加し、前四半期比で131%増、前年比で 300%増加しています。

2017年9月には、Googleのサービスを標的とした大掛かりなDDoS攻撃が発生し、その規模は2.54Tbpsという巨大なものでした。Google Cloudは2020年10月にこの事件を公表しました。

Googleへの攻撃は中国によるものとされており、中国のインターネットプロバイダー4社のネットワークから発信されたことが判明しています。ハッカーは偽のパケットを18万件のサーバーに経由させ、Googleに送信しました。

最大と言えるDDoS攻撃の1つは、2023年3月に発生した攻撃です。ロシアのハッカーが行ったDDoS攻撃は、フランス国会のサイトを一時的に停止させました。ハッカーはテレグラムへの投稿で「今回の攻撃はフランス政府のウクライナ支援に起因する」と主張しました。

マルウェアのセキュリティ統計データ

2023年の時点で、毎日30万種類に及ぶ新しいマルウェアが生成されています。92%がメールで拡散され、検出までにかかる日数は平均で49日です。マルウェアは、ITシステムへの不正アクセス・データの盗難・サービスの中断・ネットワークへの損害などを引き起こします。

410万件のWebサイトがマルウェアに感染し、Webサイトの18% が重大なサイバーセキュリティ問題を含んでいることが判明しています。

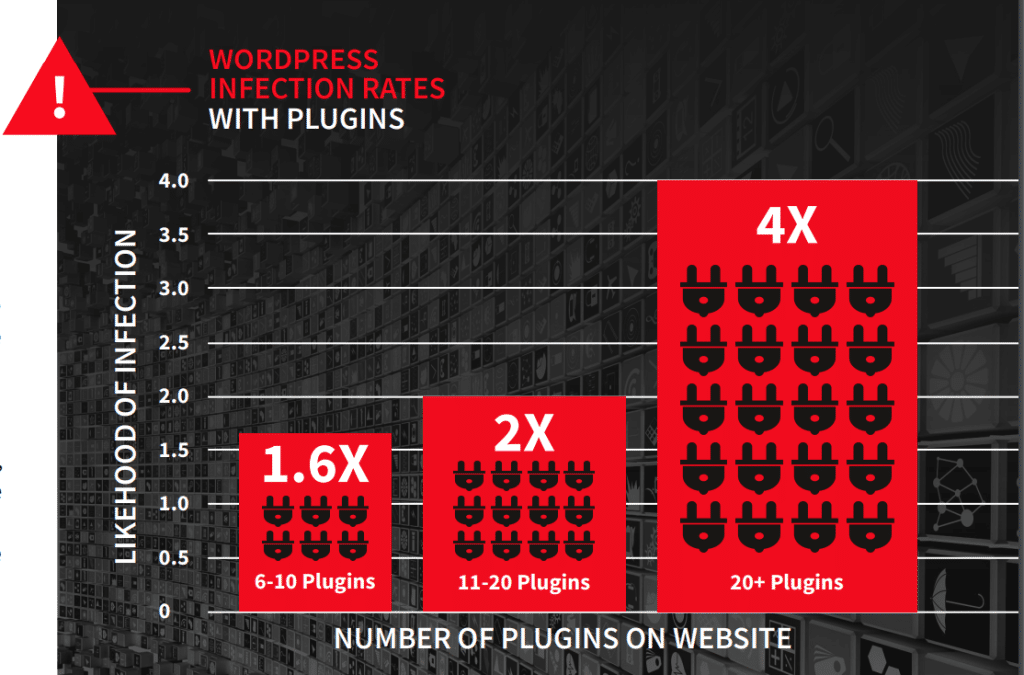

Webサイト上のセキュリティハッキングの97%は、WordPressプラグインが悪用されたものです。2012年から2021年までにインストールされた4万7337個の悪意あるプラグインのうち、94%が 2万4931件のWordPressサイトで実際に利用されていました。さらにそれぞれのサイトが2つ以上の悪意あるプラグインを使ったとされています。つまり多くのWordPressサイトが、複数の悪意あるプラグインを使用していたということです。

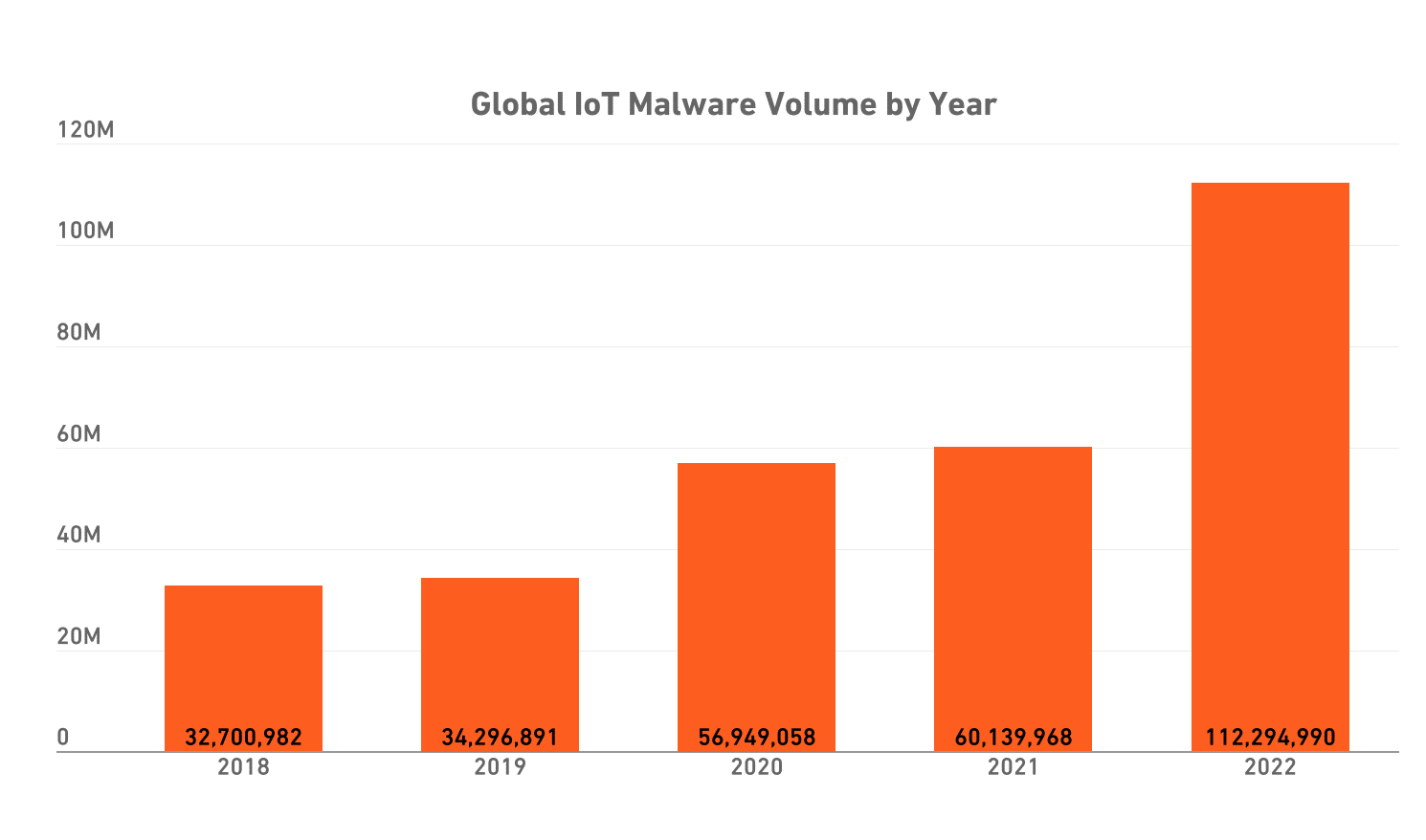

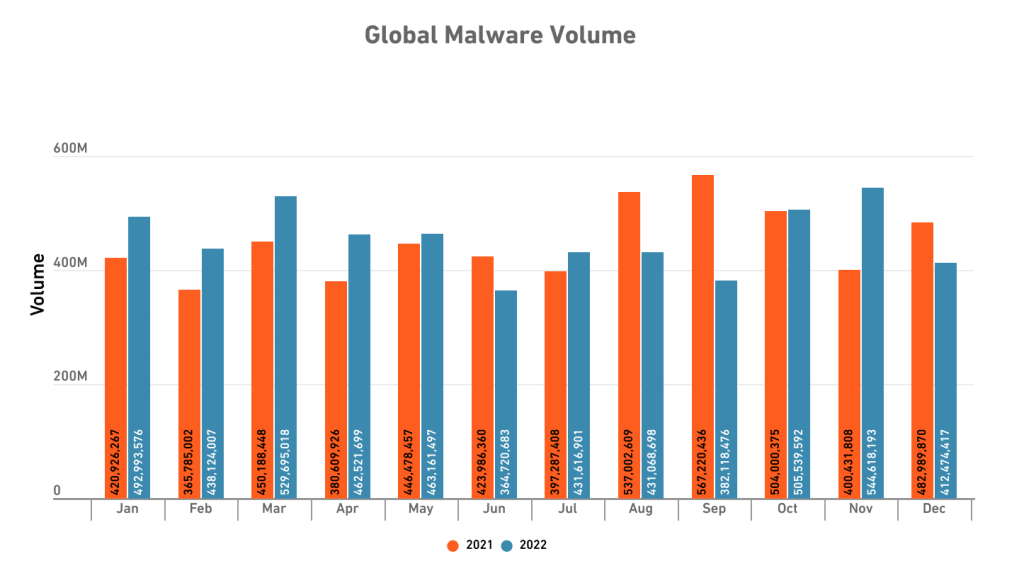

SonicWallの2023年サイバー脅威レポートによると、マルウェアは2018年以来初めて増加し、攻撃数は55億件、前年比2%増加しました。わずかな増加ではありますが、クリプトジャッキングとIoTマルウェアの発生率の高騰が、全体の増加を牽引しました。

2022年には、クリプトジャッキングが43%増加し、IoT マルウェアが87%という驚異的な増加をしています。クリプトジャッキングとIoTマルウェアの増加が、ランサムウェアの減少を相殺し、2018 年以来初めてマルウェアの傾向がプラスに転じました。

ランサムウェアデータ

マルウェアの中でも、ランサムウェアは「ターゲットが身代金を支払うまで、データやシステムを人質に取る特殊なタイプの攻撃」として認識されています。

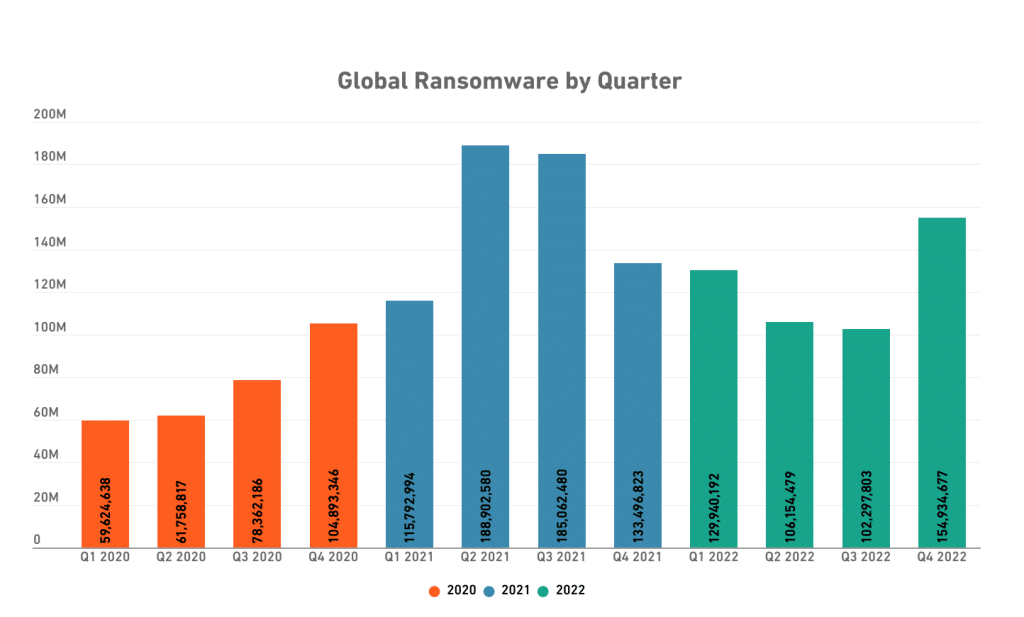

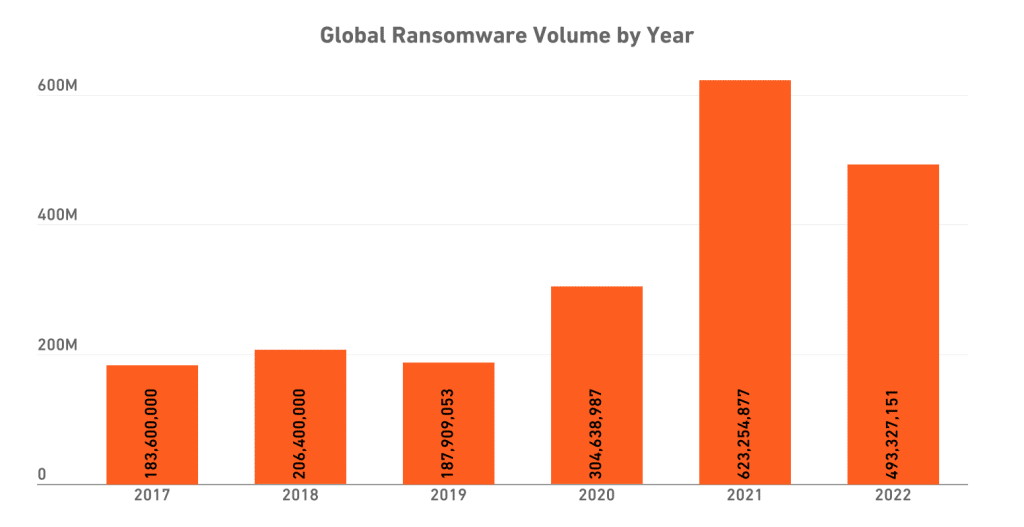

SonicWallによると、2022年には4億9330万件のランサムウェアが行われ、前年比で計算すると21%の減少でした。2020年には62%の増加、2021年には105%急増していました。

2022年には減少傾向が見られたものの、ランサムウェアは同じく2022 年において重要インフラハッキングの12%を占めており、重要インフラ業界におけるハッキングの4分の1以上を占めています。

5分の1ほど減少したにもかかわらず、2022年は依然として世界におけるランサムウェア攻撃が史上2番目に多い年でした。

2022年の数値は、2021年の非常に高い水準に近づいています。2017年(+155%)、2018年(+127%)、2019年(+150%)、2020年(+54%)の数値を大幅に上回りました。

2022年のComparitechによる調査では、サイバーセキュリティに関する以下のような調査結果が報告されています。

| 年 | 2022 | 2021 |

| 攻撃回数 | 795 | 1,365 |

| 平均的な身代金要求 | 720万ドル | 820万ドル |

| 影響を受ける平均レコード | 1億1580万 | 4980万 |

| 攻撃ごとに影響を受ける平均レコード | 55万9695 | 11万9114 |

攻撃の数と身代金の額は、2021年から2022年にかけて減少しています。一方で、影響を受ける平均レコード(コンピューター内のデータや記録)は増加。これは1回の攻撃による影響が大きくなっていることを示しています。

サイバーセキュリティ統計におけるランサムウェア攻撃の種類

2022年にIC3は2385件のランサムウェアに関する報告を受け取り、損失は 3430 万ドルを超えました。ランサムウェア攻撃者はソーシャルエンジニアリングの手法を多用します。同レポートによると、ランサムウェアの主な原因は、フィッシング、リモートデスクトッププロトコル(RDP)の悪用、およびソフトウェアの脆弱性でした。

主なランサムウェアの種類は、以下の表のとおりです。

| ランサムウェアの種類 | 詳細 |

| 暗号化 |

|

| ロッカー |

|

| スケアウェア |

|

| リークウェア (Doxware) |

|

| RaaS(サービスとしてのランサムウェア) |

|

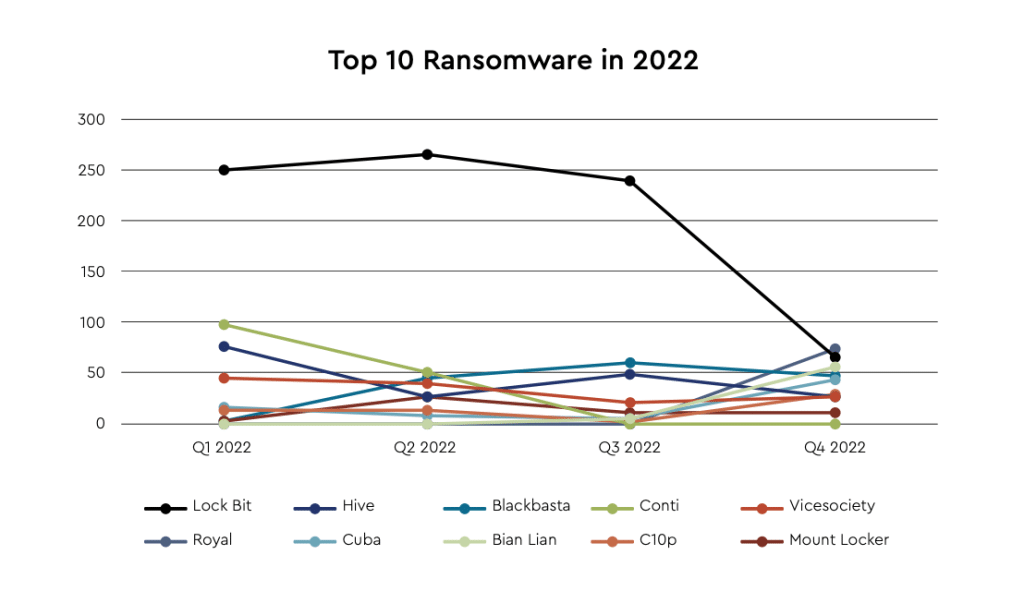

IC3に報告された主要なランサムウェアは、LockBit、ALPHV/Blackcoats、Hiveの3 つで、重要なインフラセクターを標的としていました。

パスワードクラッキング攻撃データ

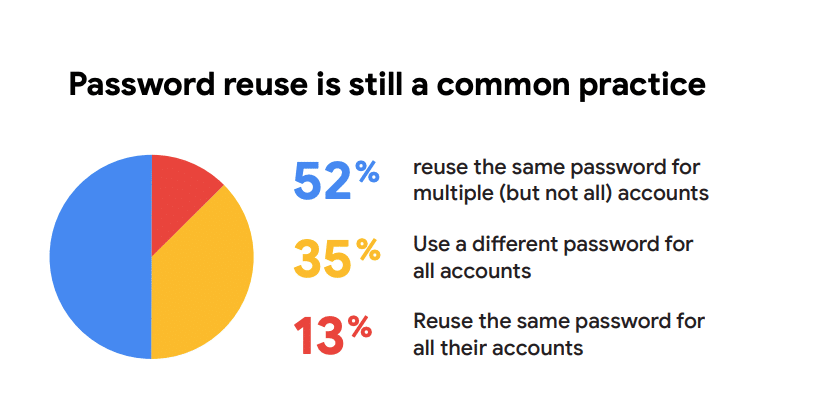

2019年には、データ侵害の80%がパスワード漏洩を原因としており、企業とユーザーに重大な被害をもたらしました。

ユーザーの49%は、新しいパスワードの作成を求められた場合、既存のパスワードの1文字または数字を1つだけ変更します。一方でハッカーは、22秒間に2兆1800億通りのパスワードとユーザー名の組み合わせをテストできます。

パスワードに大文字を1つ追加するだけで、ハッキングを防ぐ可能性が劇的に上がります。可能ならMFA(多要素認証)も取り入れるべきでしょう。

小文字だけを使った8 文字パスワードは、1秒以内に破られる可能性が高いです。大文字を1つ追加すると、この時間を22分に増やすことができます。

2019年のGoogleによる調査では、かなりの数の人が複数アカウントでパスワードを使い回していると報告されました。

回答者の59%は、自分のアカウントは他の人よりも安全だと信じています。69%は自分のアカウント保護に関して、AまたはBの良い評価を付けています。

SANS Software Security Instituteによると、最も一般的な脆弱性は以下のとおりです。

- ビジネスメールのハッキング

- レガシープロトコル

- パスワードの再利用

オンラインセキュリティとパスワードハッキングについて、人々はどのように感じているのでしょうか?

LastPass Psychology of Passwordsのレポートでは、オンライン セキュリティに関する人々の感情と行動について、注目すべき調査結果が示されています。

- 回答者の45%はセキュリティハッキングの後でも、過去1年間パスワードを変更していませんでした。

- 79%が、パスワード漏洩の可能性があることに同意しました。

- 51%はパスワードを自分の記憶に頼っています。

- 65%がほとんどの場合、同じパスワードまたは似たようなパスワードを使用しています。

3750 人の専門家を対象に7か国で調査を行ったところ、「強力なパスワードは個人情報と結びつけてはいけない」と答えた人はわずか8%でした。ほとんどのユーザーは、誕生日や自宅の住所など、個人情報と繋がりかねないパスワードを作成します。

パスワード攻撃で使用される代表的な方法は、以下のとおりです。

| パスワード攻撃の種類 | 詳細 |

| 総当たり攻撃 |

|

| 辞書攻撃 |

|

| ハイブリッド |

|

| クレデンシャルスタッフィング攻撃 |

|

2016年12月Yahoo は、2013年に10億を超えるアカウントがハッキングされたことを明らかにしました。ハッカーはYahooのシステムに不正アクセスし、個人を特定できる情報(PII)をハッキングしました。盗まれた情報にはユーザー名、メールアドレス、電話番号、パスワードが含まれます。これはサイバーセキュリティ史上最大規模のデータ侵害の1つだと考えられています。

モノのインターネット (IoT) ハッキング データ

モノのインターネット(IoT)は、日常のあらゆる物がインターネットに接続されて相互に通信する技術を指します。サーバーやシステムに対する従来のハッキングとは異なり、IoT ハッキングはインターネットに接続されたデバイスをターゲットにした攻撃です。テレビ、スピーカー、監視カメラ、医療機器などのスマート家電は攻撃を受けやすいと言えます。

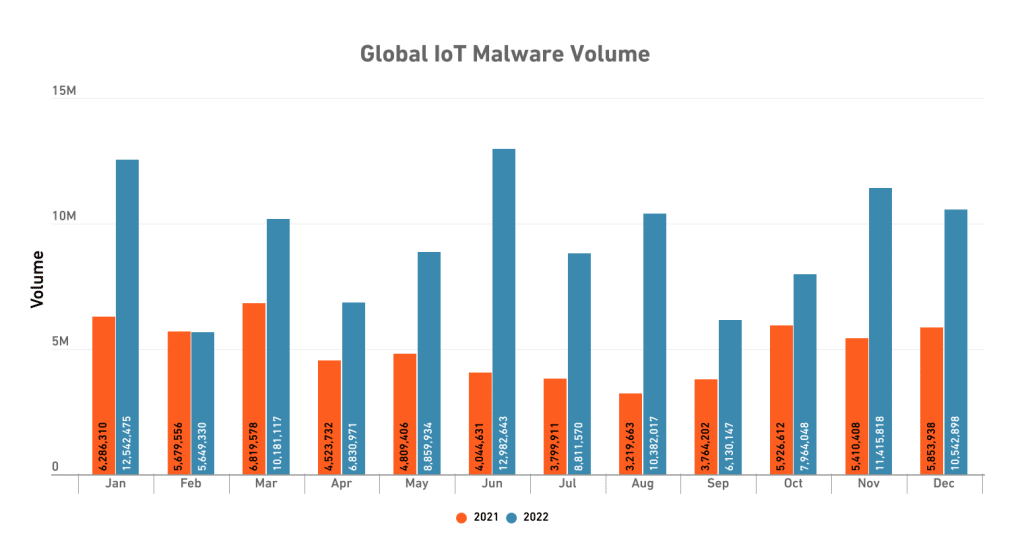

IoTデバイスが増える中、IoTマルウェアの発生数は2022年に前年比+87%と急増し、過去最高の1億1230万件に達しました。

上のグラフは、世界的にIoTマルウェアが急増し、問題を引き起こしていることを示しています。

たとえば2022年1月、19歳の研究者デビッド・コロンボは、TeslaMateダッシュボードのバグを悪用して、13か国で25台以上の車両を制御できる可能性があることを明らかにしました。コロンボは、ドアのロック解除、窓の開閉、キーレス運転の開始、ステレオの制御、クラクションを鳴らす、車の位置の確認、ドライバーの存在の確認など、テスラのさまざまな機能にリモートアクセスできるようになりました。しかしコロンボは、車両の遠隔移動は実現不可能であるとも述べています。

別のケースではiRobotルンバ J7シリーズのロボット掃除機が、ラベンダーのTシャツを着た女性がトイレを使用している画像を撮影しました。画像はその後、AIトレーニングに力を入れているスタートアップ企業、Scale AIに送信されました。

サイバーセキュリティデータのコスト

サイバーセキュリティ統計の価値

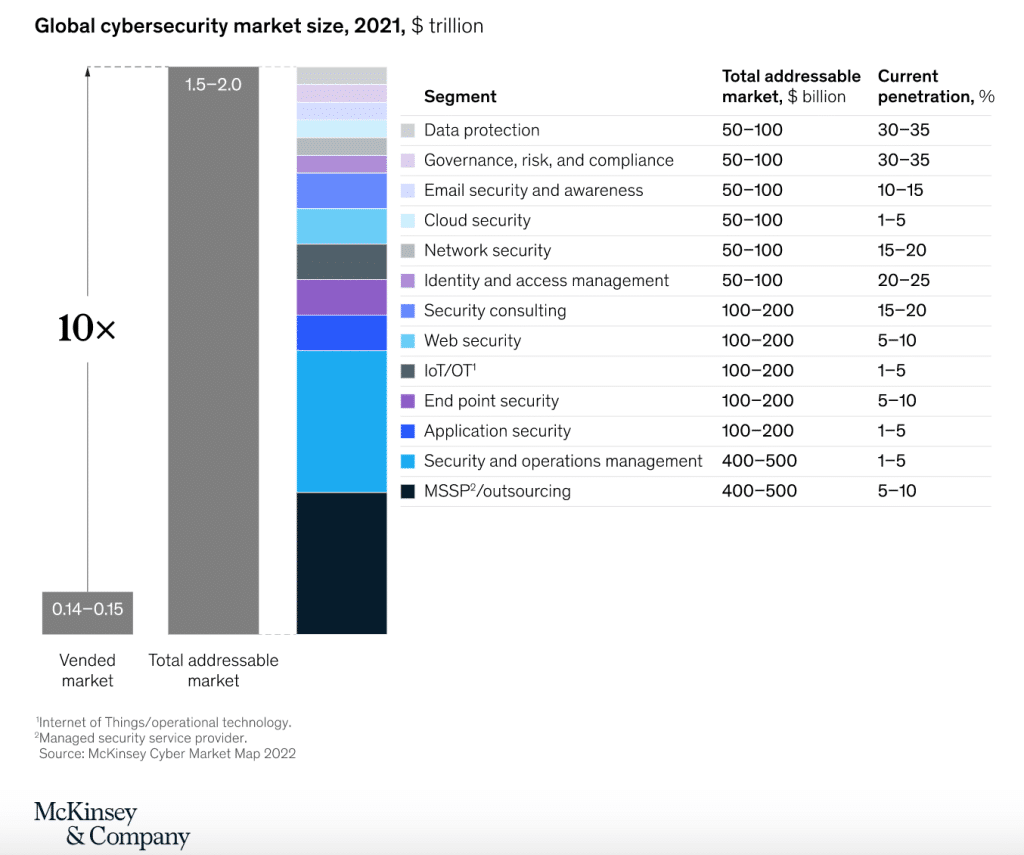

サイバーセキュリティ統計は、サイバーセキュリティ業界とプロバイダーにとっては大きな市場機会であり、その価値は2 兆ドルに達すると推定されています。マッキンゼー・アンド・カンパニーが作成したサイバーセキュリティの世界市場規模を表したグラフは、進化するサイバー攻撃に対応して「プロバイダーが革新的なソリューションとサービスを提供できる可能性」を強調しています。デジタル上のセキュリティを強化し、リスクから企業を保護する上で、プロバイダーが重要な役割を果たしていることを示しているのです。

サイバーセキュリティデータ侵害の代償

IBMのレポートによると、データ侵害の世界平均コストは2021年の424万ドルから、2022年には435万ドルに増加しました。フィッシング攻撃はサイバー犯罪における上位16%を占め、平均コストは491万ドル。認証情報の盗難・侵害のコストは 450 万ドルに達しました。

2022年に侵害されたレコードあたりの平均コストは164ドルで、2021年の161ドルと比較して1.9%増加しました。この増加は、2020年の平均コスト146ドルと比較すると12.3%の増加です。

ランサムウェア攻撃はデータ侵害の11%を占め、前年の7.8%と比較して41%の増加率を示しています。ランサムウェア攻撃の平均コストは、2021年の462万ドルから 2022年の454万ドルへとわずかに減少しました。ただし、このコストはデータ侵害全体の平均コストである435 万ドルよりも高い数値です。

IBMのデータ侵害のコストに関する調査では、リモートワーク関連の侵害コストは、リモート作業が存在しない場合よりも平均で約100万ドル高いことを示しています。リモートワークによる侵害の平均コストは499万ドルでしたが、リモートワークの影響を受けない侵害の平均コストは402万ドルでした。リモートワーク関連の侵害は、世界平均よりも約60万ドル多くのコストがかかる計算です。

過去5年間、FBIのIC3は年間平均 65万2000 件の報告を受けてきました。2018年以来、326万件の苦情があり、276億ドル相当の損失が発生していると言います。

企業のサイバーセキュリティ統計コスト

企業のサイバーセキュリティにかかるコストは、サービスや製品が膨大であるため、さまざまな要因で大きく変わります。組織の規模、性質、セキュリティ対策のレベル、潜在的な脅威の範囲などは、すべてコストに影響します。

Deloitte Insightsの調査によると、企業はIT関連の予算の約 10.9%をサイバーセキュリティに費やしています。収益の約 0.48%がサイバーセキュリティの費用です。従業員1人当たりの支出で考えると、フルタイム従業員1人当たりのサイバーセキュリティ対策コストが平均で約2,700ドルであると報告しました。

ただし、IBMのデータ侵害のコストに関する調査によれば、これらの投資には価値があります。

セキュリティに関するAI技術と自動化ツールを導入している企業は、導入していない組織に比べて被害が305万ドル安く済みました。平均コストの65.2%という大きな違いは、大幅なコスト削減の可能性を浮き彫りにしています。セキュリティAIを導入した企業ではコスト平均が315 万ドルであるのに対し、導入していない会社では平均620万ドルに達するという結果が出ています。

さらにセキュリティAIを導入している企業は、導入していない企業に比べて、データ侵害の特定と封じ込めの期間が74日間短縮されました。導入した組織が問題解決のために要した平均日数は249日でしたが、導入されていない組織では323日かかったということです。

国別のサイバーセキュリティ統計

ここでは、国別のサイバーセキュリティに関する各種統計データを紹介していきます。

国別のマルウェアの量

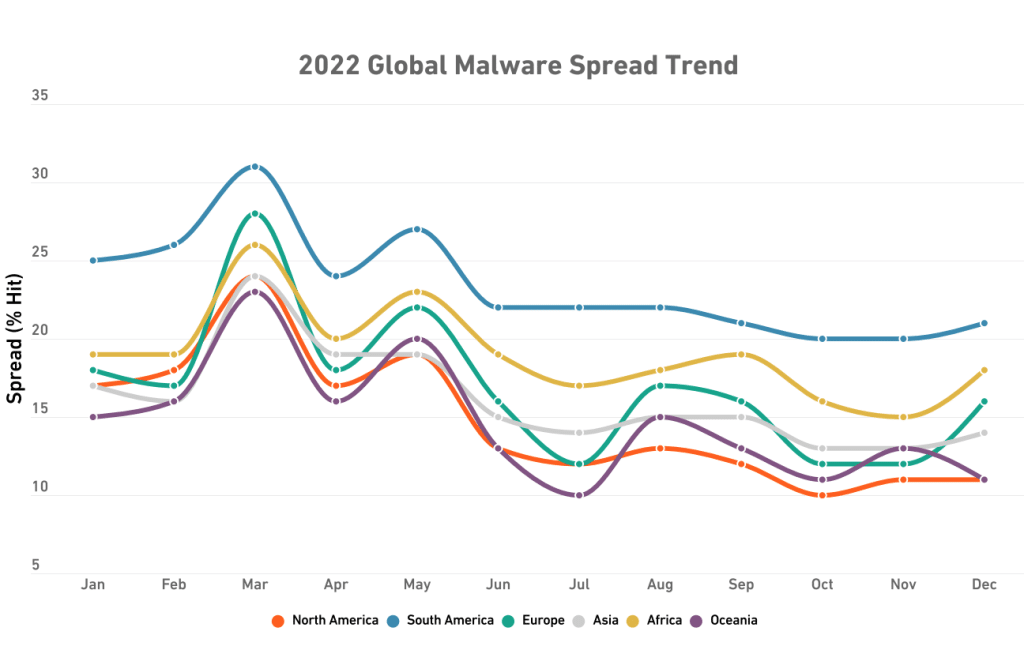

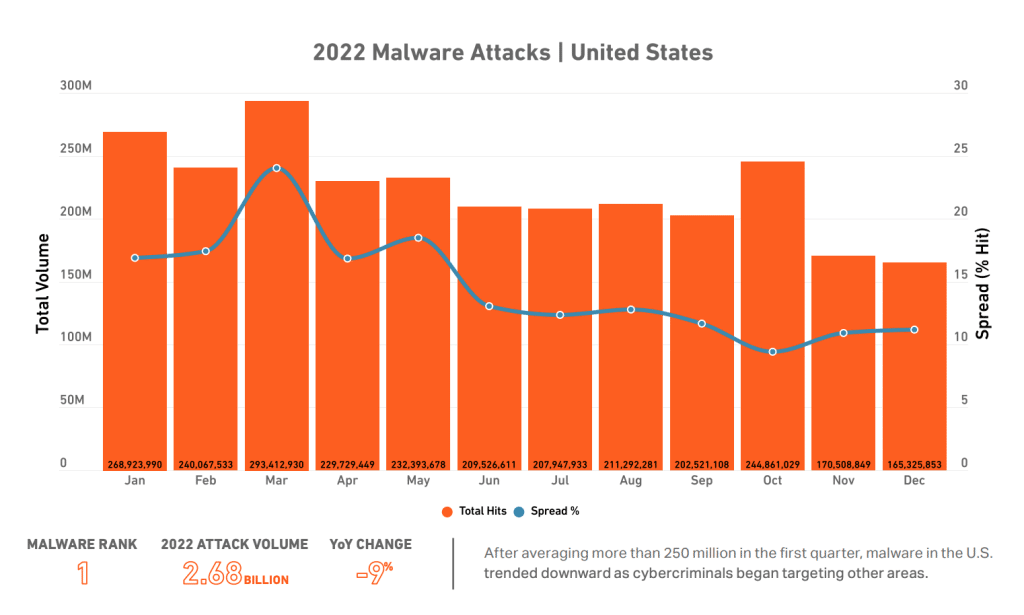

Sonic Wallの2023 年サイバー脅威レポートによると、アメリカは世界の中でマルウェア攻撃が最も多く、合計26 億 8,000万件の攻撃が発生しています。しかし前年比は-9%と減少しており、サイバー犯罪者の関心が他国に移っていることを示しています。

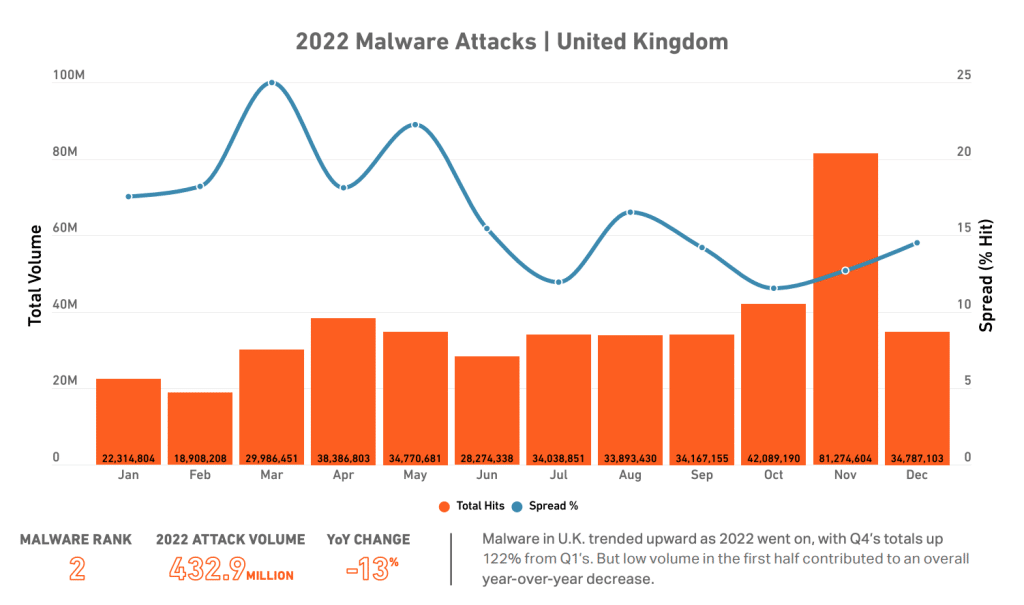

イギリスはマルウェア攻撃が2番目に多い国で 、2022年には4億3290万件の攻撃が報告されています。ただしイギリスも、前年比では -13%と減少しています。

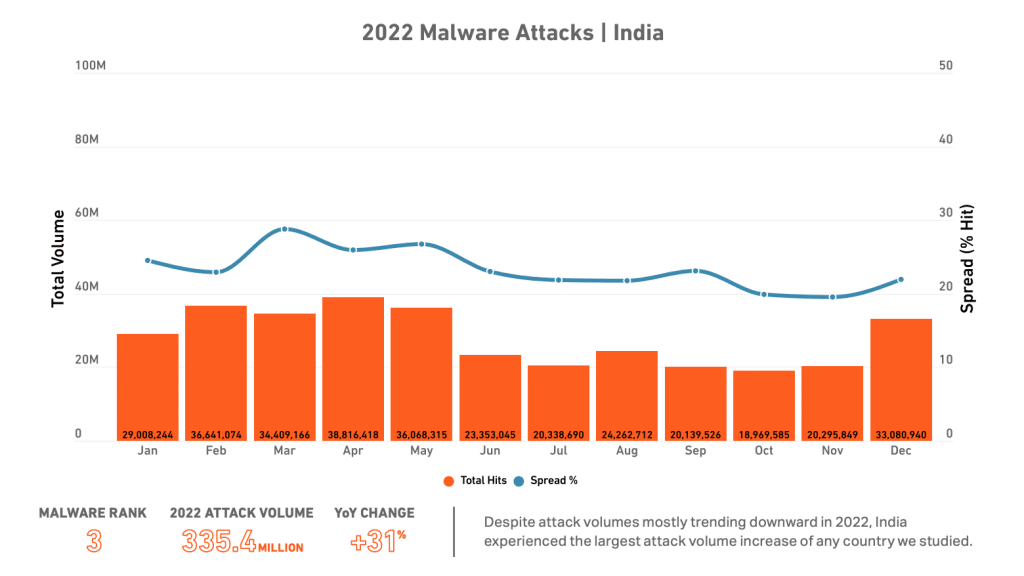

3位はインドで合計3億3540万件、前年比+31%増加を示しています。2022年に全体の攻撃量が減少した一方、インドは調査対象の国の中で最も攻撃量が増加した国となっています。

国と地域ごとに拡散するマルウェア

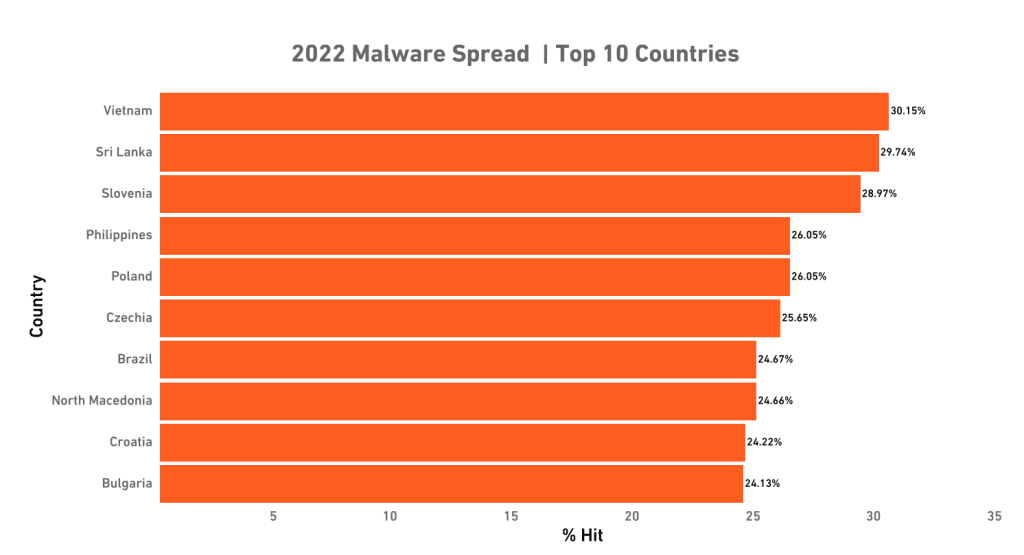

Sonic Wallのマルウェア拡散率は、マルウェア攻撃を検出したセンサーの計算を表し、ある特定の地域におけるマルウェアの到達範囲を示します。

マルウェアの標的となった国としてはベトナムが30.15%でトップでした。しかし最も重要なことは、サイバー犯罪のホットスポットとして欧州が台頭していることであり、リストに載っている欧州諸国の数は2021年以降2倍に増加し、上位10位以内の大部分を占めています。

同レポートによると、ヨーロッパ、中南米、アジアは2022年に2桁の大幅な増加を経験し、それぞれ10%、17%、38%の成長率となりました。

北米のマルウェア攻撃は前年比で10%減少し、合計27億5000万件の発生に留まっています。この数字は2017年以降に記録された最低値です。

12月には、北米でのマルウェア攻撃は過去最低の1億5890万件となり、2018年以来最低の月間量を記録しました。サイバー犯罪者が北米ではなく、世界の他の地域に重点を置くように変化した可能性を示しています。

サイバー戦争データ – 「ロシア・中国」対「アメリカ」

中国とロシアはサイバーセキュリティの分野で主要な位置を占めており、両者で世界のサイバー攻撃の35%近くを占めています。確認された攻撃は79件が中国、75件がロシアからであり、各国政府を広範囲に狙っているとされています。

アメリカのサイバー防衛庁は、ロシアの悪意のあるサイバー活動に関する勧告、警告、マルウェア分析レポート(MAR)を頻繁に更新しています。「ロシア政府は、広範なサイバースパイ活動を可能にし、特定の社会的および政治的活動を抑圧し、知的財産を盗み、地域および国際的な敵対者に損害を与えるために、悪意のあるサイバー活動に従事している。」

2022年2月、BBC はランサムウェアの収益の74% がロシア関係のハッカーに渡っていると報じました。研究者らは、4億ドル相当の暗号資産(仮想通貨)が、ロシアのハッカー集団に渡ったことを特定しています。

ホワイトハウスは2021年7月、中華人民共和国(PRC)の行為を批判する声明を発表しました。「2018年10月と2020年7月と9月に公開された告発文書に詳述されているように、中国国家安全省(MSS)で働いた経歴を持つハッカーは、ランサムウェア攻撃、サイバーを利用した恐喝、クリプトジャッキングなどに関与してきた。世界中の被害者から窃盗を行っており、すべては金銭的な利益を目的としている。」

翌年、FBIとMI5のトップが初めて共同で姿を現し、中国がもたらす脅威について警告を発しています。FBI長官クリストファー・レイは「世界がこれまでに見たことのない、恐ろしいビジネスの混乱だ」と語りました。

業界別のサイバーセキュリティ統計

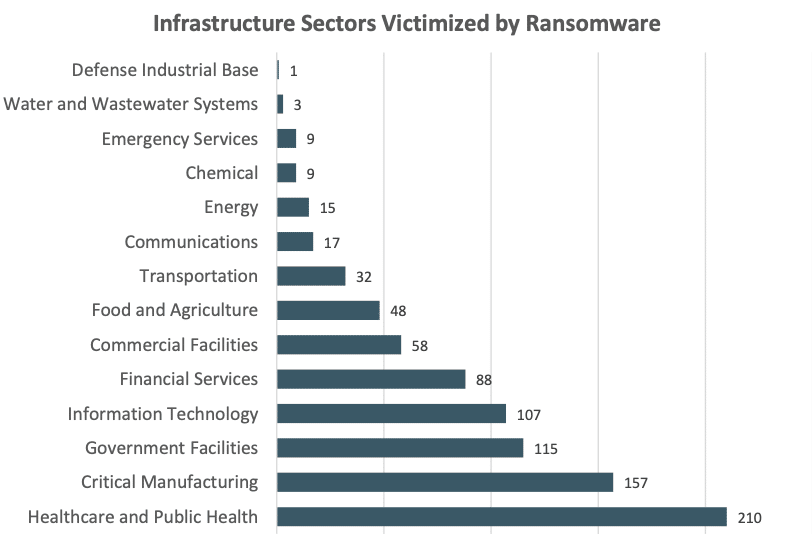

IC3は2022年に870件の報告を受け、重要インフラセクター内の組織を標的としたランサムウェア攻撃を報告しました。IC3 のレポートでは重要インフラセクター16個のうち、14のセクターで少なくとも1つの組織がランサムウェア攻撃を受けました。

重要インフラセクターは、データ侵害の平均コストが482万ドルに達し、他の業界の平均を100万ドル上回りました。その中で、28%が破壊的な攻撃やランサムウェア攻撃に遭遇し、17%がビジネスパートナーのセキュリティ侵害によるデータ侵害の影響を受けました。

ヘルスケア業界は12年連続でランサムウェアの被害が最も大きく、データ侵害の平均コストは1010万ドルに達しています。患者のデータ、特に電子医療記録(EHR)はサイバー犯罪者にとって非常に貴重な存在です。記録には、名前、社会保障番号、財務詳細、過去および現在の住所、病歴などの個人情報が含まれているからです。

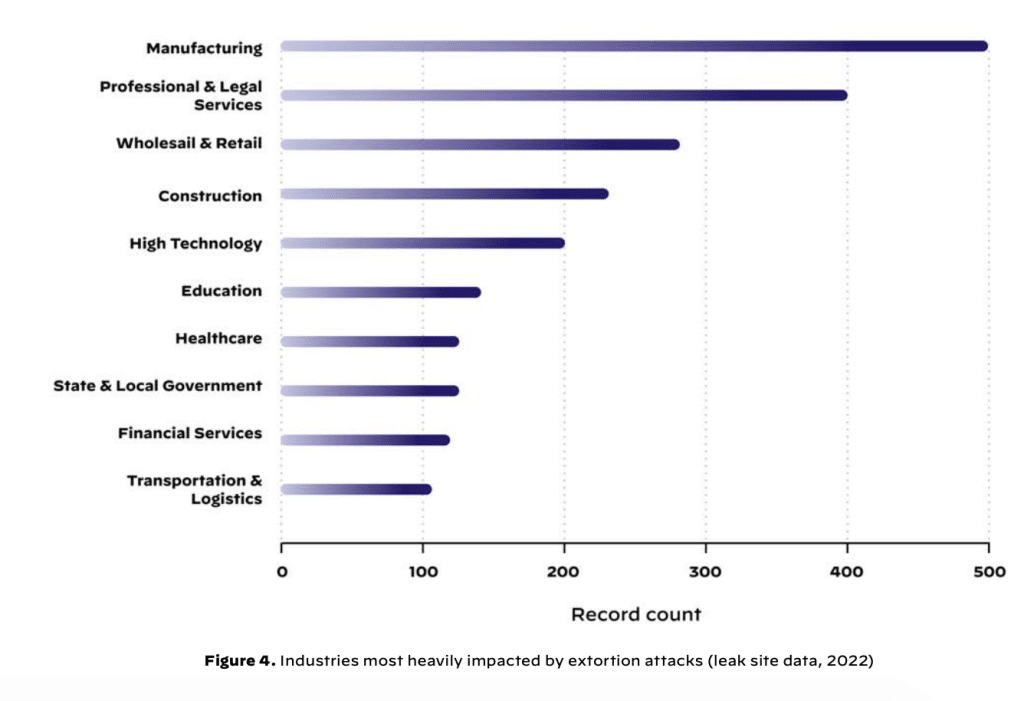

一方、製造業は2022年に大きな被害を受け、447人の被害者が記録されています。専門家および法律サービスもこれに続き、343人の被害者が報告されました。

主要産業のサイバーセキュリティ データ侵害

2022年、コスタリカは重要機関を狙った一連のランサムウェア攻撃を受けて国家非常事態を宣言しました。最初の一連の攻撃は政府機関を狙ったもので、ロシアを拠点とするハッカー集団であるコンティ・ギャングが犯行声明を出しました。

Cortiの脅迫サイトは、コスタリカ政府から盗まれたデータの50%を公開したと主張しており、その中には財務省からの850ギガバイトの資料が含まれています。ハッカーは、漏洩情報の公開を防ぐために1000万ドルの身代金を要求しました。

2 回目の攻撃は、2022年5月31日にHIVEランサムウェアグループによって発生しました。主な標的はコスタリカの医療サービスの管理組織であるコスタリカ社会保障基金でした。この攻撃はコスタリカの1万400台以上のコンピューターとサーバーに影響を与えました。その結果、その週には予定されていた予約の7%である約3万4677件がキャンセルされる事態になりました。

2021年5月には、コロニアル・パイプラインがランサムウェア攻撃を受け、燃料供給パイプラインが完全に停止されました。DarkSideとして知られるグループに属するサイバー犯罪者は、わずか2時間の間に、ジョージア州アルファレッタに拠点を置く企業のネットワークから100ギガバイト近くのデータを盗むことに成功しました。コロニアル・パイプラインは、国内最大の燃料パイプラインの修復をするために、ロシアのハッカーに約500万ドルを支払いました。

同様に2021年6月、世界最大の食肉加工会社 JBS がロシアのハッカーによる大規模なランサムウェア攻撃の犠牲になりました。この侵害によりJBS は、コンピューターシステムに不正アクセスしたハッカーに1100万ドルの身代金を支払うことになりました。

サイバーセキュリティの重要性

サイバー攻撃の増加と巧妙化により、企業や個人は重大なリスクに直面しています。サイバーセキュリティ統計からは、データ侵害コストの増大、フィッシング攻撃の蔓延、リモートワークによる侵害コストへの影響など、多くの傾向が明らかになりました。

ただしセキュリティAI、自動化ツール、セキュリティ対策チーム導入などによって実現される改善策も存在します。サイバーセキュリティへの投資は、価値ある投資だと言えるでしょう。

進化するサイバー攻撃の脅威に対応するためにも、強固なサイバーセキュリティ対策がさらに重要になってきます。